第一章 绪论

1.1 研究背景与意义

随着计算机网络技术的发展,各种信息服务伴随着人们的生活,人们得益于信息化带来福利的同时,也受到了大量的信息泄露,信息安全得不到有效的保障。在网络技术发展的过程中,大量数据的存储、传输都是在网上进行处理的,人们的信息很容易受到窃取、修改和伪造等威胁手段,还得不到有效的防护,这是社会需要密切关注的问题,同样需要更多的研究人员解决信息安全的重要问题之一。

互联网技术的发展给人们带来了许多的便利,人们可以手机购物、在线预约、手机扫码等服务,但这些技术应用的服务会让我们的信息得以暴露,甚至泄露,并被不法分子利用,技术服务有好的一面,就有坏的一面。那怎样去防止当今的信息危害呢?就是要做到信息具有安全可控性。

1.1 研究背景与意义

随着计算机网络技术的发展,各种信息服务伴随着人们的生活,人们得益于信息化带来福利的同时,也受到了大量的信息泄露,信息安全得不到有效的保障。在网络技术发展的过程中,大量数据的存储、传输都是在网上进行处理的,人们的信息很容易受到窃取、修改和伪造等威胁手段,还得不到有效的防护,这是社会需要密切关注的问题,同样需要更多的研究人员解决信息安全的重要问题之一。

互联网技术的发展给人们带来了许多的便利,人们可以手机购物、在线预约、手机扫码等服务,但这些技术应用的服务会让我们的信息得以暴露,甚至泄露,并被不法分子利用,技术服务有好的一面,就有坏的一面。那怎样去防止当今的信息危害呢?就是要做到信息具有安全可控性。

信息安全的核心理论是密码学。密码技术保证了计算机网络环境下的保密性、不可伪造性和完整性,主要是利用加密和签名技术来实现这些特性。密码学依赖于信息论学科的发展,1949 年由 shannon[1]发表提出相关理论方案,标志着密码学这门新学科的出现。1976 年,美国确定了数据加密标准 DES,第一次公开了加密算法构造。同时 Diffe 和 Hellman[2]提出了一种利用离散对数问题减少理想哈希函数使用的方案,该方案将几个离散对数的签名作为一种通用方案,证明了自适应性的消息攻击可以通过存在伪造性来破解这些方案,从而解决了离散对数问题。该作者将此方案作为一种公钥密码的思想,将现代密码拉开了序端。Diffe 和Hellman 提出了一种在公共信道上建立共享密钥的协议,且不需要事先进行商定。该方案中窃听者即使能够读取协议上的消息,但是无法识别参与者的会话密钥,所以窃听者无法破解消息传递的信息。

在过去的密码方案中,公钥只是作为一种随机字符串,且这种公钥与身份没有任何关联,通过第三方(Public Key Infrastructures,PKI)签证中心(Certification Authority,CA)颁发公钥证书。不过这种形式管理复杂,并且占用很多资源,极大地影响了算法的效率。公钥密码体制在加密和解密的过程中的方法是不一样的,通过这种方式能够相对较好地解决以往密码体制中的密钥管理问题,通过密钥分发来构造有效的签名方案,从而证明了方案的安全性。公钥密码体制是建立在单向门限函数[3]的,其安全性是基于某种数学难题的,在无法获取其陷门信息的情况下,想要获取逆向是很难的,所以单向门限函数的构造具有挑战性,并为非对称密钥系统奠定了基础。

...........................

............................

.............................

2.2 密码学知识

2.2.1 密码学基本概念

密码学的研究是为了抵御各种不同攻击者的恶意破坏而发展的,是一种确保在不安全信道上的通信安全的数学技术。随着网络技术的发展,信道变得越来越不安全,信息传输不能得到有效地保密,比如在云计算中或者技术应用的物理层中。在传输的过程中,数据需要经过一些列的变换,这些变换可能包括压缩数据或者去除冗余信息的信源编码,阻止数据在路由的过程中被授权访问加密,为了使接收者能够检测和纠正传输错误的编码,最后对在信道上的信号进行调制,如图 2.1 所示。密码学发展至今有很多的技术手段,比如数字签名、数据加密、签密、分级加密、分级签密等手段,主要是为了传输信息的保密性和可认证性。

...........................

1.2 研究现状

Shamir 提出 IBC 之后,Shamir 又提出了一种基于身份的签名(Identity-Based Signature,IBS)方案[8]。在此系统中,作者介绍了一种新型的加密方案,可以使用任何一对用户能够安全地进行通信。通过一种智能卡将用户的所传输的消息进行加密和签名,以完全独立的方式解密和验证所受到的消息。

Shamir 提出 IBC 之后,Shamir 又提出了一种基于身份的签名(Identity-Based Signature,IBS)方案[8]。在此系统中,作者介绍了一种新型的加密方案,可以使用任何一对用户能够安全地进行通信。通过一种智能卡将用户的所传输的消息进行加密和签名,以完全独立的方式解密和验证所受到的消息。

在之后,很多学者没有提出一种实用的密码方案,直到 2001 年,Boneh 和 Franklin[9] 提出了一种较完备的加密方案(Identity-Based Encryption,IBE),并在随机预言机模型中证明了该方案的安全性。该方案利用 Diffie-Hellman 问题的双线性映射,为基于身份的加密方案提供了精确定义,证明了方案的安全性并为此类系统提供了多种应用。2003 年,XUN YI[10]提出了相对较短签名的方案,该方案基于 Weil 配对证明了方案的安全性,签名长度只有Guillou-Quisquater[11]的四分之一。因为在随机预言机模型下,其方案的安全性较弱,所以,Boneh 和 Boyen[12]提出了随机预言机模型下的加密方案,证明了方案具有选择性身份安全性。虽然该方案的选择身份安全比标准模型安全性略弱的模型,但是有效地将 IBE 扩展到选择身份层次安全的 IBE 方案。2005 年,就是因为 Boneh 方案是弱模型安全的,所以 Waters[13]提出了一种完全安全的加密方案,并在理想模型下,将方案的安全性降低到决策性的双线性的BDH 问题,证明了方案的安全性。然而,2006 年,Gentry[14]提出了一种基于标准模型下的完全安全的分等级身份加密方案。该方案与上述的方案相比具有多个优势,比如计算效率、更短的公共参数和更严格的安全性;但是这种假设取决于敌手生成私钥查询的数量。Gentry 方案中的假设是 Boneh 方案中假设的变体,构建了一个有效的分等级加密和广播加密系统。随后很多学者基于 IBC 提出了很多安全性强的且参数长度较短的加密和签名方案[15-24]。随后,很多学者基于 IBC 的基础上。提出了很多扩展方案,比如广播加密、签密等方案,文献[25-27]基于 IBC 给出了效率较高及安全性高的签密方案。

............................

第二章 相关理论知识

2.1 数学理论知识

2.1.1 同余及剩余类

令三个整数 a, b 及n >1,称 a 在模 n 时与 b 同余,当且仅当 a 与 b 的差为 n 的整数倍,即a - b =kn ,若 a 与 b 在模 n 中同余,可记为a ? b mod n。由上述定义可知:若 a 与 b 在模 n中同余,则 n 必整除 a 与 b 的差,即 n 整除(a-b),记为n (a -b )[47]。

2.1 数学理论知识

2.1.1 同余及剩余类

令三个整数 a, b 及n >1,称 a 在模 n 时与 b 同余,当且仅当 a 与 b 的差为 n 的整数倍,即a - b =kn ,若 a 与 b 在模 n 中同余,可记为a ? b mod n。由上述定义可知:若 a 与 b 在模 n中同余,则 n 必整除 a 与 b 的差,即 n 整除(a-b),记为n (a -b )[47]。

.............................

2.2 密码学知识

2.2.1 密码学基本概念

密码学的研究是为了抵御各种不同攻击者的恶意破坏而发展的,是一种确保在不安全信道上的通信安全的数学技术。随着网络技术的发展,信道变得越来越不安全,信息传输不能得到有效地保密,比如在云计算中或者技术应用的物理层中。在传输的过程中,数据需要经过一些列的变换,这些变换可能包括压缩数据或者去除冗余信息的信源编码,阻止数据在路由的过程中被授权访问加密,为了使接收者能够检测和纠正传输错误的编码,最后对在信道上的信号进行调制,如图 2.1 所示。密码学发展至今有很多的技术手段,比如数字签名、数据加密、签密、分级加密、分级签密等手段,主要是为了传输信息的保密性和可认证性。

图 2.1 数据传输图 上个世纪 40 年代末,Shannon 开辟了密码学的这门新学科,为以后学者的理论研究做出铺垫。同世纪的 70 年代,美国政府建立了标准的数据加密系统 DES,将数据的安全性托付于对密钥的保密上。与此同时,有学者提出了非对称密码的思想,这对传统密码体制有很大地改进.

...........................

第三章 基于身份的分等级加密方案 ....................................19

3.1 HIBE 形式化定义 ...................................... 19

3.2 HIBE 安全模型 .......................................... 20

3.3 HIBE 方案构造 ..................................... 21

第四章 基于身份的分等级签名方案 ..............................................39

4.1 HIBS 形式化定义 ........................................ 39

4.2 HIBS 安全模型 ................................................ 40

4.3 HIBS 方案构造 ......................................... 41

第五章 总结与展望 ............................49

5.1 总结 ......................................... 49

5.2 展望 .................................. 50

...........................

第三章 基于身份的分等级加密方案 ....................................19

3.1 HIBE 形式化定义 ...................................... 19

3.2 HIBE 安全模型 .......................................... 20

3.3 HIBE 方案构造 ..................................... 21

第四章 基于身份的分等级签名方案 ..............................................39

4.1 HIBS 形式化定义 ........................................ 39

4.2 HIBS 安全模型 ................................................ 40

4.3 HIBS 方案构造 ......................................... 41

第五章 总结与展望 ............................49

5.1 总结 ......................................... 49

5.2 展望 .................................. 50

第四章 基于身份的分等级签名方案

4.1 HIBS 形式化定义

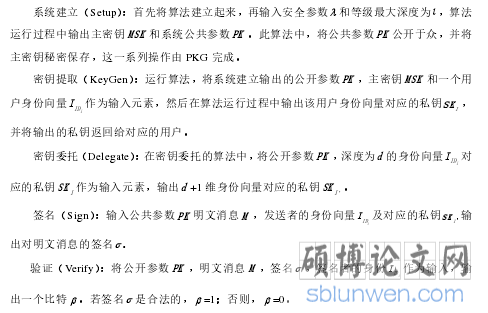

基于身份的分等级签名方案由五个算法构成:系统建立(Setup);密钥提取(KeyGen);密钥委托(Delegate);签名(Sign)和验证(Verify)算法。具体算法简要描述如下:

.........................

第五章 总结与展望

5.1 总结

基于身份的密码体制已经经历了几十年的发展,从一开始的随机预言机模型到如今的标准模型或者某个数学问题进行研究,得到了有效的发展,算法的安全性和效率在不断地提升,这使信息安全技术的发展带来了有效的理论基础。

基于身份的密码体制已经经历了几十年的发展,从一开始的随机预言机模型到如今的标准模型或者某个数学问题进行研究,得到了有效的发展,算法的安全性和效率在不断地提升,这使信息安全技术的发展带来了有效的理论基础。

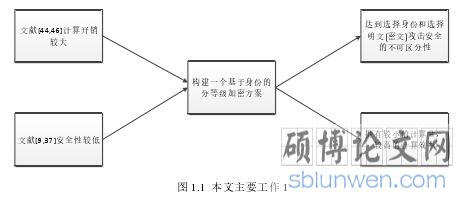

本篇论文主要对基于身份的密码体制进行研究,包括分等级加密和分等级签名。本文主要针对基于身份的分等级加密方案和基于身份的分等级签名方案进行形式化定义和安全性证明,并进一步对相关类似文献进行性能对比分析,突出提出方案的高效性。研究工作主要如下:

(1)提出选择明文攻击安全的分等级加密方案和紧凑型的选择密文安全的分等级加密方案。首先构造一个基于身份的选择明文安全的分等级加密方案,利用具有正交性的双线性群,构造出 3 个子群,在不同的子群中构造相应的私钥,再通过私钥生成固定的短的密文,并正确解密。基于双系统加密技术,通过合数阶群证明了本文方案的安全模型。本文通过四个静态假设 ,在标准模 型下 ,证明了本方 案的抗适应性选择 身份和选择明文攻 击安 全(IND-CIVS-CPA)。实验结果表明,该 IND-CIVS-CPA 安全的分等级加密方案具有固定的 3个密文,只需计算两个双线性对,对比同类型方案具有高效性。然后又在选择明文攻击安全的基础上,提出了一个紧凑型的抗适应性选择身份和选择密文安全(IND-CIVS-CCA2)的HIBE 方案。此方案中我们将根节点虚拟化,任何敌手不可以获得虚拟用的(PKG 根节点)的私钥,但是可以用于密文是否有效进行检验。加密算法中,首先创建密文0C 和2C ,他们是独立于接收者的矢量集,然后使用抗冲突函数对这两个元素进行哈希函数处理,并将指定用户的虚拟用户的“身份”。实验结果中,虽然多了 2 次的双线性对的运算,计算开销有所增加,但是保证了密文的匿名攻击安全性(IND-CIVS-CCA2)。

(2)根据第三章选择明文攻击安全的分等级加密方案提出一个通用的基于身份的分等级签名方案。此方案中,主管用户可以将私钥生成与签名验证委托给下属用户。该签名方案同样是利用四个静态假设,证明了该方案具有选择身份和选择密文攻击安全具有不可伪造性(EF-CMA)。参参考文献(略)