第一章 绪论

1.1 研究背景与意义

随着互联网技术的发展,计算机领域不断进行着技术革新,传统的大型机器以及大规模处理器已经无法满足人们对计算机快速处理数据的要求,计算机用户对电子数据的使用规模呈现爆炸式增长趋势,因此,用户对所需要的计算机技术平台的安全性以及可靠性、隐私数据的保密性以及遍历数据的高效性已经成为研究人员的研究重点。云计算技术将传统的计算机技术和网络技术融合形成了一种新的技术模式,其核心功能包括资源共享、数据托管、外包服务等 [1]。云计算技术中存在许多成熟的技术,例如,以网格为主的网格计算技术[2-4]、提高计算效率的并行计算技术[5]以及为各种服务提供技术支持的效用计算技术[6-8]等技术。云计算技术通过网络把 IT 资源、数据和应用程序联合到一起形成了一种新型的为用户提供方便服务的技术模式和服务方式,在云计算技术发展过程中,从中衍生而来的各类云应用和云服务技术也得到了蓬勃发展,尤其是面向数据存储的云存储技术发展速度尤为明显,例如,在强大技术的支撑下,开发人员为共享数据资源提供了许多便于存储的网盘软件,其中使用较多的有百度云盘、360 云盘、微盘等,随着这些新型云盘应用程序的普遍使用给人们的工作提供了极大的便利。

云环境下基于隐私保护的数据安全机制最初以其存储效率高、成本低、安全性高等特点受到人们的欢迎,用户使用云计算提供的技术时,将数据文件存放至云端便于数据共享,方便不同用户共享数据资源,但是,任何事物发展都是两面性的,技术发展带来极大方便的同时随之而来的是安全问题,计算机领域中的非法用户以及攻击者是安全问题的始作俑者,他们对云计算技术的发展带来的一定的威胁和阻碍。数据拥有者将大量的数据资源寄存在云服务器端,数据文件被打包上传过程中会受到非法用户的攻击,因此它无法对数据拥有者上传的数据做出百分之百的安全保证,导致数据拥有者不信任云服务商,对云计算技术产生怀疑,从而减少对云计算技术的使用甚至是拒绝使用,这对数据拥有者和云服务商双方来说都是不利的,一方面用户数据资源不能被共享,另一方面它阻挡了云计算技术前进的脚步,所以,为保护用户的隐私提供更加安全可靠的数据安全机制是非常重要的。

..............................

1.2 国内外研究现状

在学术界,许多研究人员对云计算技术进行研究,这使得云计算技术在各个行业得到迅速推广,推动计算机技术不断向前发展。目前,迅速发展的云计算技术为用户提供了更加方便的云环境共享平台,在此平台上,用户可以共享数据资源、传输数据文件以及对数据进行管理和使用等操作,但是,用户使用云计算技术时无法确定自己的隐私信息的用途,若是数据在用户自己手中,他可以自己保护隐私信息以及确定隐私信息的用途,若是信息脱离了自己的掌控,会面临着泄露的危险。所以,为了使得云环境下隐私保护的数据安全技术有更好的发展,研究人员深入研究隐私保护的数据安全技术,为保护用户隐私提供了大量的方案。

1.2.1 可搜索加密机制研究现状

在学术界,许多研究人员对云计算技术进行研究,这使得云计算技术在各个行业得到迅速推广,推动计算机技术不断向前发展。目前,迅速发展的云计算技术为用户提供了更加方便的云环境共享平台,在此平台上,用户可以共享数据资源、传输数据文件以及对数据进行管理和使用等操作,但是,用户使用云计算技术时无法确定自己的隐私信息的用途,若是数据在用户自己手中,他可以自己保护隐私信息以及确定隐私信息的用途,若是信息脱离了自己的掌控,会面临着泄露的危险。所以,为了使得云环境下隐私保护的数据安全技术有更好的发展,研究人员深入研究隐私保护的数据安全技术,为保护用户隐私提供了大量的方案。

1.2.1 可搜索加密机制研究现状

用户使用云计算技术时担心自己的隐私数据会被非法用户使用,在上传数据之前会对数据进行加密,从而保证非法用户在不经过系统授权的情况下是无法使用共享资源的。数据使用者使用共享文件时利用安全高效的密文搜索算法迅速找到相应的文件,在搜索过程中密文搜索算法不一定是对明文文件进行检索,它对于加密过的文件也可以检索,而且它还能做到一点就是不会泄露任何关于加密文件的内容,由此看来,在海量数据环境下如何保证数据的安全性是研究重点。到目前为止,研究人员对密文搜索数据的安全技术的研究还不完善,不能够完全保证用户的数据安全,他们考虑到密码学领域中有许多加密算法在加解密效率、安全性、可扩展性以及复杂度方面都非常有优势,所以将数据安全技术与密码学思想结合,将密码学的加密技术应用到隐私保护的数据安全机制中,从而使得云环境下基于隐私保护的数据安全机制得到迅速发展。

..........................

...........................

..........................

第二章 云计算数据安全分析

2.1 云计算体系架构与安全威胁

2.1.1 云计算体系架构

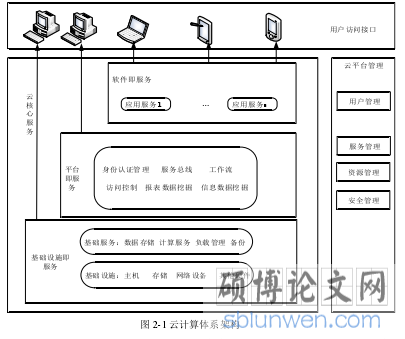

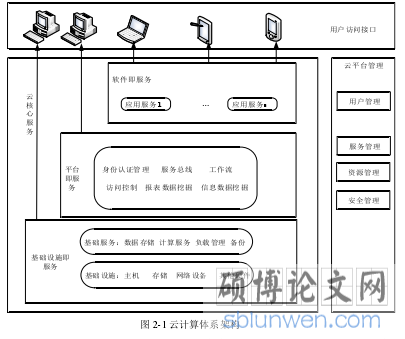

Winkler J.R.认为云计算从本质上来说是一种 IT 环境,更详细的来说是一种计算环境,它主要是由 IT 组件(包括硬件、软件、网络、服务)以及组件内的流程组成,云计算服务通过对网络环境的开发和利用来实现云服务功能。图 2-1 所示,简单介绍了云计算体系架构的组成部分 [39]。

.................................

2.1 云计算体系架构与安全威胁

2.1.1 云计算体系架构

Winkler J.R.认为云计算从本质上来说是一种 IT 环境,更详细的来说是一种计算环境,它主要是由 IT 组件(包括硬件、软件、网络、服务)以及组件内的流程组成,云计算服务通过对网络环境的开发和利用来实现云服务功能。图 2-1 所示,简单介绍了云计算体系架构的组成部分 [39]。

.................................

2.2 基于隐私保护的数据安全机制分析

针对遇到的数据安全问题研究人员提出了各种数据安全机制,例如,验证用户身份保护用户隐私的数据安全验证机制、用户上传数据时保护隐私的可搜索加密的数据安全机制、控制用户访问权限保护用户隐私的访问控制机制等,正是因为有这些保护用户隐私的数据安全机制的存在,云计算技术才能发展的稳步而迅速,本文就云环境下基于隐私保护的数据安全机制展开研究。

2.2.1 可搜索加密机制

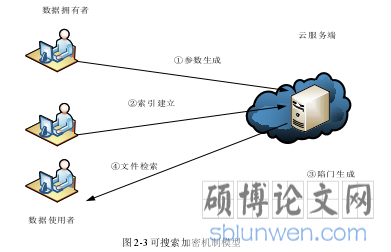

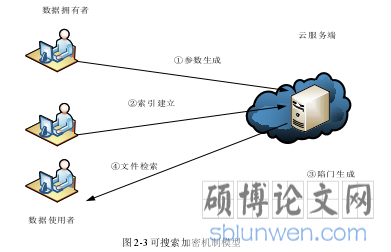

目前,研究人员根据加密方式的不同将可搜索加密机制分成两种,一种是对称可搜索加密机制,另一种是以离散数学中的双线性映射等比较复杂的代数工具为理论支撑的非对称可搜索加密机制。为了提高数据检索效率,在可搜索加密机制中加入安全索引的想法,索引从本质上来说起到保护数据资源的作用,数据使用者遍历文件时需要产生查询陷门,为了保证数据安全,索引在没有有效查询陷门时不会执行检索操作,基于安全索引的可搜索加密技术过程包括四部分,基本模型以及流程如图 2-3 所示。

针对遇到的数据安全问题研究人员提出了各种数据安全机制,例如,验证用户身份保护用户隐私的数据安全验证机制、用户上传数据时保护隐私的可搜索加密的数据安全机制、控制用户访问权限保护用户隐私的访问控制机制等,正是因为有这些保护用户隐私的数据安全机制的存在,云计算技术才能发展的稳步而迅速,本文就云环境下基于隐私保护的数据安全机制展开研究。

2.2.1 可搜索加密机制

目前,研究人员根据加密方式的不同将可搜索加密机制分成两种,一种是对称可搜索加密机制,另一种是以离散数学中的双线性映射等比较复杂的代数工具为理论支撑的非对称可搜索加密机制。为了提高数据检索效率,在可搜索加密机制中加入安全索引的想法,索引从本质上来说起到保护数据资源的作用,数据使用者遍历文件时需要产生查询陷门,为了保证数据安全,索引在没有有效查询陷门时不会执行检索操作,基于安全索引的可搜索加密技术过程包括四部分,基本模型以及流程如图 2-3 所示。

...........................

3.1 相关理论分析 ........................................ 17

3.1.1 椭圆曲线加密 ................................. 17

3.1.2 TF-IDF.................................... 17

第四章 云环境下基于隐私保护的访问控制方案 ................................ 25

4.1 相关理论分析 ................................... 25

4.1.1 双线性对 ............................ 25

4.1.2 线性秘密共享方案 ............................. 25

第五章 总结与展望 .................................... 35

5.1 研究总结 ................................. 35

5.2 研究展望 ...................................... 35

第四章 云环境下基于隐私保护的访问控制方案

4.1 属性可删除的访问控制方案

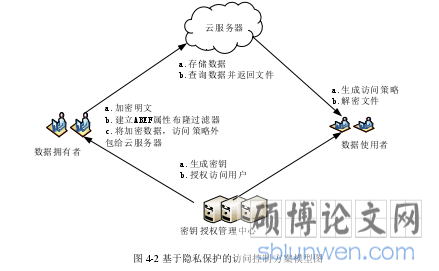

基于隐私保护的访问控制方案模型图包括四个实体:云服务器,密钥授权管理中心,数据拥有者,数据使用者,如图 4-2 所示。

第五章 总结与展望

5.1 研究总结

云计算技术的出现和发展为云环境以及大数据环境带来了极大的便利,人们将共享数据上传至云端便于其他用户使用,但是,用户将数据上传到云端服务器时,隐私数据会面临着被破坏、泄露的风险,因此,用户的数据隐私保护问题是当今研究人员的研究重点,为了保障用户数据安全性、隐私性不受到威胁,出现了一系列云环境下数据安全机制来保护用户的隐私数据。本文围绕云环境下基于隐私保护的数据安全机制进行研究,现对本文的工作以及创新点总结如下:

1. 分析了云计算技术的发展以及面临的隐私保护问题,阐述了国内外的研究现状,对数据安全机制进行分析,探讨了可搜索加密机制和访问控制机制面临的安全问题以及可搜索加密机制和访问控制机制的模型图以及具体实施流程。

2. 针对遍历文件过程中安全性以及高效性给出了一种基于椭圆曲线加密的多关键词可搜索加密方案。该方案基于椭圆曲线加密算法对隐私关键词进行加密,使用 TF-IDF 公式计算关键词与数据文件的相关性分数,根据分数返回最符合查询要求的文件;为了提高遍历速度,将加密的关键词信息建立形成更加安全的倒排序索引结构;在处理过程中,为了减轻用户端的负担将大多数操作交给云服务器端进行处理。通过实验分析表明,本文所提出的方案具有检索文件的高效性以及安全性,能够更好的保护云环境下数据的安全和隐私。

3. 针对访问控制方案面临的问题给出了一种属性可删除的隐藏用户属性的访问控制方案。在该方案中,加入布隆过滤器的数据结构,将布隆过滤器与线性秘密共享方案结合,建立与用户属性相关的属性布隆过滤器,通过对访问策略中用户的属性标志以及属性值隐藏增加安全性达到保护用户隐私的目的;系统使用布隆过滤器中的定位算法寻找数据文件,并将文件返回给合法的数据使用者,数据使用者对密文进行解密操作,获得明文;数据使用者利用布隆过滤器定位算法定位到用户的属性标志位置对其执行删除操作,并改变属性布隆过滤器位置信息,从而避免了用户属性泄露以及重复性删除操作,比较本方案与其他方案在保密性、属性可删除等方面的性能,以及分析实验结果,表明所提出方案在保护用户数据隐私方面具有显著优势。

参考文献(略)

2. 针对遍历文件过程中安全性以及高效性给出了一种基于椭圆曲线加密的多关键词可搜索加密方案。该方案基于椭圆曲线加密算法对隐私关键词进行加密,使用 TF-IDF 公式计算关键词与数据文件的相关性分数,根据分数返回最符合查询要求的文件;为了提高遍历速度,将加密的关键词信息建立形成更加安全的倒排序索引结构;在处理过程中,为了减轻用户端的负担将大多数操作交给云服务器端进行处理。通过实验分析表明,本文所提出的方案具有检索文件的高效性以及安全性,能够更好的保护云环境下数据的安全和隐私。

3. 针对访问控制方案面临的问题给出了一种属性可删除的隐藏用户属性的访问控制方案。在该方案中,加入布隆过滤器的数据结构,将布隆过滤器与线性秘密共享方案结合,建立与用户属性相关的属性布隆过滤器,通过对访问策略中用户的属性标志以及属性值隐藏增加安全性达到保护用户隐私的目的;系统使用布隆过滤器中的定位算法寻找数据文件,并将文件返回给合法的数据使用者,数据使用者对密文进行解密操作,获得明文;数据使用者利用布隆过滤器定位算法定位到用户的属性标志位置对其执行删除操作,并改变属性布隆过滤器位置信息,从而避免了用户属性泄露以及重复性删除操作,比较本方案与其他方案在保密性、属性可删除等方面的性能,以及分析实验结果,表明所提出方案在保护用户数据隐私方面具有显著优势。

参考文献(略)