第 1 章 绪论

1.1 研究背景及意义

量子密码学是量子信息学与经典密码学相结合的产物,它是利用量子力学原理[5]来保障信息安全的一种新型密码体制,与数学的计算复杂性无关,所以即便未授权的用户拥有超强的数学计算能力,在面对量子密码学时也无法构成威胁。根据量子力学的海森堡测不准原理[6]和量子不可克隆定理[7],未经授权的用户在对一个未知量子态进行测量(窃听)时,必定会对量子态造成一个不可控的扰动,从而改变原本的量子态,而这种行为会在诱骗检测阶段被合法通信方发现。这种对量子信道有效的监控成为了量子密码学安全性的基石,也保证了量子密码学的无条件安全性。量子密码学距今已有 30 余年的研究与发展,逐渐形成了一个比较系统的量子密码理论体系。为了抵抗量子计算机带来的威胁,国内外许多研究团队对量子密码学理论与应用进行了深入研究。

建立量子密钥的协议有两大类:一类是量子密钥分配协议,另一类是量子密钥协商协议。在量子密钥分配协议中,共享密钥由其中一位可信赖的参与者决定,通过安全的量子信道,将其分配给其他的参与者。该协议需要一个完全被信任的参与者。而在量子密钥协商协议中,所有的参与者通过共同协商去决定共享密钥,且对共享密钥的贡献是公正平等的,其中任何一位参与者都无法独自决定共享密钥。

......................

第 3 章 三方量子密钥协商协议 ......................... 141.1 研究背景及意义

量子密码学是量子信息学与经典密码学相结合的产物,它是利用量子力学原理[5]来保障信息安全的一种新型密码体制,与数学的计算复杂性无关,所以即便未授权的用户拥有超强的数学计算能力,在面对量子密码学时也无法构成威胁。根据量子力学的海森堡测不准原理[6]和量子不可克隆定理[7],未经授权的用户在对一个未知量子态进行测量(窃听)时,必定会对量子态造成一个不可控的扰动,从而改变原本的量子态,而这种行为会在诱骗检测阶段被合法通信方发现。这种对量子信道有效的监控成为了量子密码学安全性的基石,也保证了量子密码学的无条件安全性。量子密码学距今已有 30 余年的研究与发展,逐渐形成了一个比较系统的量子密码理论体系。为了抵抗量子计算机带来的威胁,国内外许多研究团队对量子密码学理论与应用进行了深入研究。

建立量子密钥的协议有两大类:一类是量子密钥分配协议,另一类是量子密钥协商协议。在量子密钥分配协议中,共享密钥由其中一位可信赖的参与者决定,通过安全的量子信道,将其分配给其他的参与者。该协议需要一个完全被信任的参与者。而在量子密钥协商协议中,所有的参与者通过共同协商去决定共享密钥,且对共享密钥的贡献是公正平等的,其中任何一位参与者都无法独自决定共享密钥。

......................

1.2 量子密钥协商国内外研究现状

美国哥伦比亚大学的 Wiesner 首先将量子力学应用于密码学领域,在他的论文《共轭编码》中提出了两个全新的概念[13]:不可伪造的量子钞票和复用信道。量子钞票是让钞票携带一定数量的光子,利用量子比特数决定钞票的价值,随后借助量子不可克隆定理,防止钞票被伪造;而复用信道是指利用单量子比特来实现两个经典比特的信息传输,这个概念已被证明是不安全的。由于当时的技术水平只能维持 8 秒的信息存储,以至于这篇论文最终以“想法太超前,没有实际价值”的理由被退稿。直到 1983 年,IBM 公司的 Bennett 和蒙特利尔大学的Brassard 注意到了他的想法,他们将研究重心从量子比特存储转移到量子比特传输上,基于这种想法,一年后提出了第一个量子密钥分配协议,即 BB84 协议[14]。BB84 协议标志着量子密码学的开端,世界各地的研究人员陆续加入到量子密码学的研究行列当中。1984 年 Brassard 提出了量子掷币协议[15],1991 年 Ekert 基于 Bell 态提出了 E91 协议[16],1992 年 Bennett 等提出了基于任意两个非正交态的 B92 协议[17]与不基于 Bell 态的 BBM92 协议[18]。从此,量子密码学得到了越来越多研究人员的重视。随着量子密码学研究的逐渐深入,除了量子密钥分配[19-21]之外,很多其他新的量子密码协议被提出。例如,量子密钥管理[22-24]、量子密钥协商协议[25-27]、量子认证[28-30]、量子安全直接通信[31-33]和量子秘密共享[34-36]等。

............................

第 2 章 量子密钥协商基础

2.1 量子力学基本假设

基本假设 1:量子态完全可以用希尔伯特(Hilbert)空间中的态矢量来表示。 Hilbert 空间是一个完备的内积空间。一个量子系统在任何时刻的状态都可用 Hilbert 空间中的态矢量或函数表示,这一态矢量完备地给出了量子系统的所有信息。力学量或观测量则用 Hilbert 空间上的算符表示,系统状态的时间演化用 Hilbert 空间上的微分方程来刻画。

基本假设 2:用线性厄米算符来表示力学量。

(1) 线性厄米算符的本征值都是实数。

(2) 线性厄米算符属于不同本征值的本征矢正交。

(3) 线性厄米算符的本征矢张起一个完备的矢量空间。

(4) 两个力学量算符由共同完备本征函数系的充要条件是这两个算符相互对易。

测量任何力学量取值结果必须为实数,并且测量结果不是唯一的,是一系列的可能值之一。然而厄米算符的本征值都是实数,并且厄米算符的线性性质与量子态叠加原理相一致。

基本假设 3:力学量对应算符的本征值。

.............................

..........................

美国哥伦比亚大学的 Wiesner 首先将量子力学应用于密码学领域,在他的论文《共轭编码》中提出了两个全新的概念[13]:不可伪造的量子钞票和复用信道。量子钞票是让钞票携带一定数量的光子,利用量子比特数决定钞票的价值,随后借助量子不可克隆定理,防止钞票被伪造;而复用信道是指利用单量子比特来实现两个经典比特的信息传输,这个概念已被证明是不安全的。由于当时的技术水平只能维持 8 秒的信息存储,以至于这篇论文最终以“想法太超前,没有实际价值”的理由被退稿。直到 1983 年,IBM 公司的 Bennett 和蒙特利尔大学的Brassard 注意到了他的想法,他们将研究重心从量子比特存储转移到量子比特传输上,基于这种想法,一年后提出了第一个量子密钥分配协议,即 BB84 协议[14]。BB84 协议标志着量子密码学的开端,世界各地的研究人员陆续加入到量子密码学的研究行列当中。1984 年 Brassard 提出了量子掷币协议[15],1991 年 Ekert 基于 Bell 态提出了 E91 协议[16],1992 年 Bennett 等提出了基于任意两个非正交态的 B92 协议[17]与不基于 Bell 态的 BBM92 协议[18]。从此,量子密码学得到了越来越多研究人员的重视。随着量子密码学研究的逐渐深入,除了量子密钥分配[19-21]之外,很多其他新的量子密码协议被提出。例如,量子密钥管理[22-24]、量子密钥协商协议[25-27]、量子认证[28-30]、量子安全直接通信[31-33]和量子秘密共享[34-36]等。

............................

第 2 章 量子密钥协商基础

2.1 量子力学基本假设

基本假设 1:量子态完全可以用希尔伯特(Hilbert)空间中的态矢量来表示。 Hilbert 空间是一个完备的内积空间。一个量子系统在任何时刻的状态都可用 Hilbert 空间中的态矢量或函数表示,这一态矢量完备地给出了量子系统的所有信息。力学量或观测量则用 Hilbert 空间上的算符表示,系统状态的时间演化用 Hilbert 空间上的微分方程来刻画。

基本假设 2:用线性厄米算符来表示力学量。

(1) 线性厄米算符的本征值都是实数。

(2) 线性厄米算符属于不同本征值的本征矢正交。

(3) 线性厄米算符的本征矢张起一个完备的矢量空间。

(4) 两个力学量算符由共同完备本征函数系的充要条件是这两个算符相互对易。

测量任何力学量取值结果必须为实数,并且测量结果不是唯一的,是一系列的可能值之一。然而厄米算符的本征值都是实数,并且厄米算符的线性性质与量子态叠加原理相一致。

基本假设 3:力学量对应算符的本征值。

.............................

2.2 量子信息基本概念

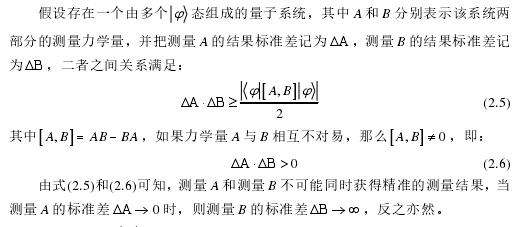

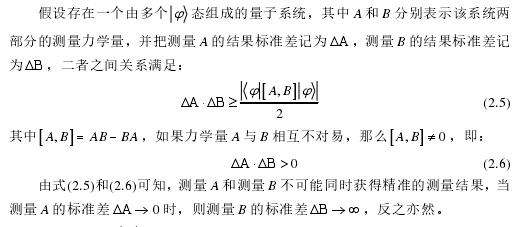

1. 量子测不准原理

1927 年德国著名的科学家海森堡(Werner Heisenberg)提出了不确定性原理,又称测不准原理[6]。该原理表明一个粒子的动量和相应位置是无法同时确定的,如果要想测定一个粒子的精确位置时,就需要用波长较短的波,但对粒子的扰动也会变得特别大,导致对它的动量测量不精确;如果想要精确测量一个粒子的动量时,那就需要用波长较长的波,但却无法精确测定出它的位置。

1. 量子测不准原理

1927 年德国著名的科学家海森堡(Werner Heisenberg)提出了不确定性原理,又称测不准原理[6]。该原理表明一个粒子的动量和相应位置是无法同时确定的,如果要想测定一个粒子的精确位置时,就需要用波长较短的波,但对粒子的扰动也会变得特别大,导致对它的动量测量不精确;如果想要精确测量一个粒子的动量时,那就需要用波长较长的波,但却无法精确测定出它的位置。

..........................

3.1 预备知识 .......................... 14

3.2 协议描述 ................... 14

3.3 安全性分析 ....................... 18

第 4 章 基于 Bell 态和 G-like 态的量子密钥协商协议 ......................... 21

4.1 Bell 态和 G-Like 态 ....................... 21

4.1.1 G-like 态 .......................... 21

4.1.2 Bell 态纠缠交换 ...................... 21

第 5 章 结论与展望 ....................... 34

5.1 结论 ....................... 34

5.2 展望 .......................... 34

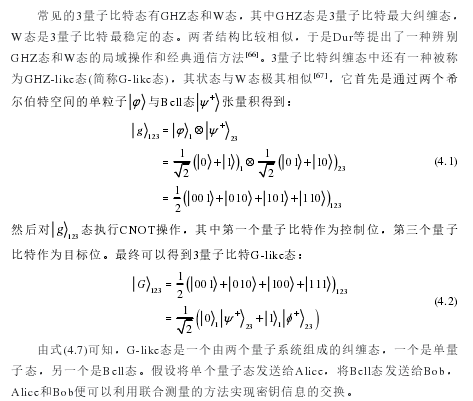

第 4 章 基于 Bell 态和 G-like 态的量子密钥协商协议

4.1 Bell 态和 G-Like 态

4.1.1 G-like 态

.........................

第 5 章 结论与展望

5.1 结论

本文基于不同量子态设计了量子密钥协商协议并对所设计的协议进行分析,提出了基于七量子比特最大纠缠态的三方量子密钥协商协议和基于 Bell 态和 G-like 态的两方量子密钥协商协议及其组成的多方量子密钥协商协议。此外,对这 3 个量子密钥协商协议进行了安全性分析,结果表明这 3 个协议都是安全的,并且相比与其它 QKA 协议,本文设计的协议具有高效性。

本文提出的七量子比特最大纠缠态的三方量子密钥协商协议采用了不同的编码方式和增加密钥生成率的方法,使传输的有序序列能够携带更多的共享密钥信息,有效地提高了量子比特效率。在基于 Bell 态和 G-like 态的 QKA 协议中,本文利用纠缠交换产生一个高度纠缠的五量子比特纠缠态,利用联合测量的方法,部分共享密钥信息可以不经过信道传输得到共享,减少了解码信息时所用的量子比特数,提高了量子比特效率。

本文提出的协议利用加装 WQF 和 PNS 两个光学设备能够有效地抵抗特洛伊木马等利用对协议设备或环境不完美的攻击。采用量子纠缠态作为量子资源以及在传输序列前插入诱骗态的方式使得窃听者 Eve 无法通过任何一种外部攻击获取共享密钥信息。抵抗不诚实的参与者进行内部攻击时,本文采用了延迟测量的技术和量子身份认证技术,并且在多方量子密钥协商协议中,采用了完全随机的分组方式,保证了在协议完全结束之前,任何一个参与者都不能独自且提前获得共享密钥。

参考文献(略)

5.1 结论

本文基于不同量子态设计了量子密钥协商协议并对所设计的协议进行分析,提出了基于七量子比特最大纠缠态的三方量子密钥协商协议和基于 Bell 态和 G-like 态的两方量子密钥协商协议及其组成的多方量子密钥协商协议。此外,对这 3 个量子密钥协商协议进行了安全性分析,结果表明这 3 个协议都是安全的,并且相比与其它 QKA 协议,本文设计的协议具有高效性。

本文提出的七量子比特最大纠缠态的三方量子密钥协商协议采用了不同的编码方式和增加密钥生成率的方法,使传输的有序序列能够携带更多的共享密钥信息,有效地提高了量子比特效率。在基于 Bell 态和 G-like 态的 QKA 协议中,本文利用纠缠交换产生一个高度纠缠的五量子比特纠缠态,利用联合测量的方法,部分共享密钥信息可以不经过信道传输得到共享,减少了解码信息时所用的量子比特数,提高了量子比特效率。

本文提出的协议利用加装 WQF 和 PNS 两个光学设备能够有效地抵抗特洛伊木马等利用对协议设备或环境不完美的攻击。采用量子纠缠态作为量子资源以及在传输序列前插入诱骗态的方式使得窃听者 Eve 无法通过任何一种外部攻击获取共享密钥信息。抵抗不诚实的参与者进行内部攻击时,本文采用了延迟测量的技术和量子身份认证技术,并且在多方量子密钥协商协议中,采用了完全随机的分组方式,保证了在协议完全结束之前,任何一个参与者都不能独自且提前获得共享密钥。

参考文献(略)