本文是一篇计算机论文,本文主要研究的是其中的日蚀攻击。针对在区块链网络攻防过程中不完全信息量化的问题,本文利用贝叶斯理论构建一个贝叶斯网络模型。

第1章 绪论

1.1 课题研究的目的及意义

1.1.1 研究目的及意义

在过去的几十年间,互联网的巨大作用,发挥在我们生活中的方方面面。可以说信息就是一种力量,而网络安全已成为一个重要的研究领域。此外,数据泄露、精心策划的网络攻击、信息泄露和侵犯隐私已成为普遍现象。每年,全球各地的公司都会投资数百万美元,以保护其数字资产免受网络安全攻击。 保护数字资产的问题不仅对个人有价值,对大公司、小企业和世界各国政府也有价值。此外,随着互联网上的数据量正在日复一日的增长,国际上的一些数据公司估计,计算机化数据的年增长率将达到惊人的100%。随着互联网和计算机的使用在过去几十年中继续呈指数级增长,全球用户超过40亿,网络空间的漏洞现在已成为日常关注的问题。

为了应对网络威胁的演变,已经开发了各种检测技术。这些技术从各个角度出发,检测潜在的网络安全问题并提供全面的网络防御。然而,随着网络环境变得越来越复杂,许多网络所面临的网络威胁,使得安全管理人员都难以觉察的,这些威胁具有流程化、规模化和隐蔽性等特点,能够适应网络防御的发展,许多新的威胁也在不断出现。再加上许多网络安全系统依赖于数量有限的安全分析师和相对同质化的安全工具,不断产生新的威胁,导致了大规模的网络安全事件。等到所有攻击背后的人被发现时,损失已经造成了。此外,这一阶段的网络攻击具有多级跳跃和大规模联合发起的特点。这所需要是我们改变传统的防御思维。

..........................

1.2 国内外研究现状

网络安全态势感知[7](简称NSSA),主要是在大型网络环境中,获取影响网络状况的安全要素,将获取到的安全要素融合、挖掘和对结果进行分析,利用一些可视化技术,预测未来网络安全的发展趋势,最终实现的是对网络环境中各种攻击行为的提前辨别、理解和对当前网络的影响评估,然后给出相对合理的安全响应策略。它将对网络安全进行定量分析,可用于对网络安全的整体状况进行宏观观察,并对攻击者的意图进行分析,这是做出良好防御决策的重要基础。

目前,针对网络态势感知的研究仍处于初始阶段[8]。Nikoloudakis等人[9]提出了一种基于机器学习的态势感知框架,该框架利用SDN(Software Defined Network)范式提供的实时感知功能来检测现有和新引入的网络实体,根据已知漏洞对其进行评估,并将其分配给适合连接的网络片。所评估的网络被基于ML的IDS(Intrusion Detection Systems)持续监控,IDS则使用增强的数据集进行训练,从而实现态势感知。Zhu等人[10]针对现有多源信息融合技术缺乏对随时间变化的威胁发生率这一问题,通过在基本概率赋值中引入时间参数,使威胁信息反映时间变化规律,提出了一个基于时变数据理论的安全评估模型。Zhang等人[11]构建了LSTM-DT的态势感知模型,该模型对风险评估指标进行了定义并提出了定量的方法。介绍了攻击概率的概念,使预测结果更符合网络实际情况。该模型采用决策树算法(DT)和长短期记忆(LSTM)网络,重点对网络安全形势评估的时间序列问题进行了研究。Hu等人[12]提出了两种算法。第一种算法旨在通过模拟增量网络渗透来提供未来攻击行为的更丰富的信息。通过在早期阶段评估攻击者的能力和防御者的防御策略,可以动态地预测可能进行攻击的目标、攻击路线、攻击发生的概率和时间成本,以及正在发生的安全防护事件。此外,结合通用CVSS指标,第二种算法从主机和网络两个层面将隐蔽的攻击威胁量化为表面安全风险。Tao等人[13]设计了一种基于自动编码器和简约存储单元的新型态势感知方法。在此方法中,首先利用基于自动编码器的数据降维方法来处理原始指标数据,从而有效地消除了指标数据的冗余部分。随后,采用简约存储单元的深度神经网络来实现准确高效的态势感知。Huang等人[14]提出了一种基于贝叶斯网络方法的网络攻击分析模型。通过构建一个涵盖所有可能的个体攻击路径的图结构,并应用贝叶斯的知识来获得所有路径的攻击成功概率,然后使用交汇点树算法追踪到最可能的攻击路径,计算特定攻击相对于攻击者所拥有的先验知识的后验概率。通过对环境和非环境因素与网络攻击的特点进行加权,量化利用漏洞的可能性。

..........................

第2章 相关技术研究

2.1 网络安全态势感知概述

态势感知的概念最早是起源于美国军队,在两军的对抗过程中,双方指挥官可以提前看透敌人的行动,并以此为依据做出有利于我方的军事判断和命令。

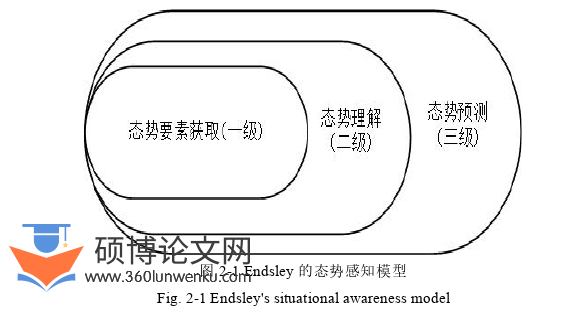

直到1988年,Endsley[38][39][40]才对此进行了定义。“态势感知是指在特定的时间和地点,对影响环境的因素或时刻的理解和感知,以预测未来的发展状态”。可以理解为:获取态势要素、理解获得的态势要素、预测未来态势三个方面。其具体模型如图2-1所示。

计算机论文怎么写

网络态势感知的概念于2000年产生,Tim Bass[41]结合前人结论,首次提出了这一概念。同时,在他的一篇论文中,他提出了该结论的五层模型。五层模型包括:网络安全数据收集、安全事件对象提取、安全态势提取、漏洞威胁评估和网络资源管理。如图2-2所示。

........................

2.2 网络安全态势感知关键技术

本节中主要介绍现在较为流行的网络安全态势感知相关的关键性技术理论。

2.2.1 数据挖掘

随着时间的推移,网络中信息的爆炸式增长与高速数据处理的需求之间的矛盾的出现,这便是数据挖掘的由来。人们渴望获取、分析和更好地利用大量的数据。

数据挖掘不仅用于人工智能领域,而且也用于数据库领域。其实它就是一个重要的过程,它将数据库中大量数据中隐藏的、以前不为人知的、潜在的有价值的信息。数据挖掘是一种分析大数据中的每个元素并总结其规律的方法,它包括以下三个步骤:数据的准备、规则发现和规则表示。数据准备的选择应要求将相关数据源和数据集合成到数据挖掘中;规律发现是找出包含数据集的规则;规律表示是将发现的规律以尽可能直观的方式呈现给使用者。数据挖掘所涉及的学科十分广泛,如统计学、数据库和机器学习等[42],还涉及到电子通信等专业。数据挖掘可以发现有关事件的隐藏线索,并揭示隐藏的模式和看似无关的元素之间的联系,并预测未来(归一化)。

在网络安全态势感知过程中,使用了相关分析和聚类分析[43]等数据挖掘技术。相关性分析通常是通过识别数据之间的关系,即识别存在于特定数据集中的关联或相关关系,来确定交易数据、关系数据或其他信息单元中的元素组或对象之间的模式、关联、相关或因果结构。Apriori和FP-Growth算法经常被用来描述事物的某些特征同时出现的规则和模式。聚类分析根据特点进行分类,因此,相似度高的属于同一类别,类别之间的差异很大。它在参考和相似性的基础上对数据进行收集和分类。

......................

第3章 基于贝叶斯的网络态势感知算法的研究 ................................ 20

3.1 贝叶斯网络模型及相关定义 ...................... 20

3.2 贝叶斯网络模型量化 .............................. 21

第4章 Markov 微分博弈态势感知算法的研究 .................................. 31

4.1 Markov 攻防微分博弈模型建立 .............................. 31

4.2 区块链博弈模型安全态势感知框架 ...................... 32

第5章 实验设计和性能测试 ................................ 39

5.1 实验环境建立 ........................... 39

5.2 基于贝叶斯的区块链网络态势感知 ................... 41

第5章 实验设计和性能测试

5.1 实验环境建立

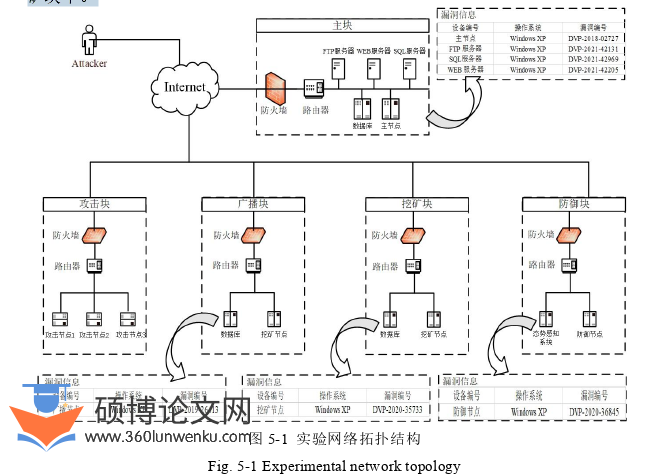

本文所采用测试环境的网络拓扑结构如图5-1所示。图5-1中的5个块(主块、攻击块、广播块、挖矿块和防御块)中的节点通过互联网连接到网络中,每个块中的PC机启动1-30个不等的进程,其中每一个可使用1-100个不同的地址,为每个节点配置20Mbps的网络带宽,在传输过程中设置了200ms的传输延迟,每个节点最多连接125个其他节点。在本次实验过程中,攻击者的攻击节点位于攻击块虚拟机上,而受害者节点则运行于公共比特币网络中,即广播块、主块和挖矿块中。

计算机论文参考

.......................

结论

随着区块链技术的发展,人们对区块链环境中所存在的安全问题的担忧也在增加。普通的防御方案已经不再适应日益多变的区块链网络攻击,目前大多数对于区块链的研究都停留在初级阶段,面对复杂的网络攻击,对整个区块链网络的安全态势是一个难题,且无法感知检测的准确性。所以在考虑攻击者对区块链网络的攻击时,我们不仅要分析攻击发生时系统中的博弈过程,还要考虑对发生攻击可能性较大的路径进行提前部署,使区块链网络安全水平始终保持在可以接受的范围。针对上述要求,本文的主要进行了以下内容的研究。

为了对发生攻击可能性较大的攻击路径上的节点进行提前部署,我们必须得到当前网络中存在的节点,已经攻击路径,并计算当前攻击路径的路径选择概率。针对这个问题,本文首先根据区块链网络中的日蚀攻击模型的特点将节点进行了分类,然后建立相对应的贝叶斯网络攻击图模型,从攻击者所要攻击节点的价值、节点的状态转移成本、节点的状态转移收益三者考虑,给出了三种属性的量化标准,计算出节点从一种状态跳转到另一种状态的状态转移概率。然后根据上述的贝叶斯网络模型,得到当前网络中存在的攻击路径集合,利用贝叶斯理论对模型进行更新,计算每条攻击路径的攻击概率。为区块链网络系统安全管理员应对攻击提供安全策略的支撑。

当攻击发生后,针对攻击者的某一条攻击概率较高攻击路径,对区块链网络进行Markov微分博弈,采用博弈论的思想动态选择攻防双方的博弈策略,利用得到的最佳策略对当前区块链网络环境进行防御加固,并得到各阶段不同安全等级的节点数目。为了评估区块链网络的当前安全状态,计算了每个阶段攻击者和防御者的目标函数值以及网络的当前安全态势值。

参考文献(略)