计算机网络安全博士论文怎么写?本文根据热门论文范例数据,为大家列举了3篇计算机网络安全博士论文范文,可以多参考学习,希望对你的论文写作有帮助。

计算机网络安全博士论文范文参考一:两类网络空间安全问题的研究

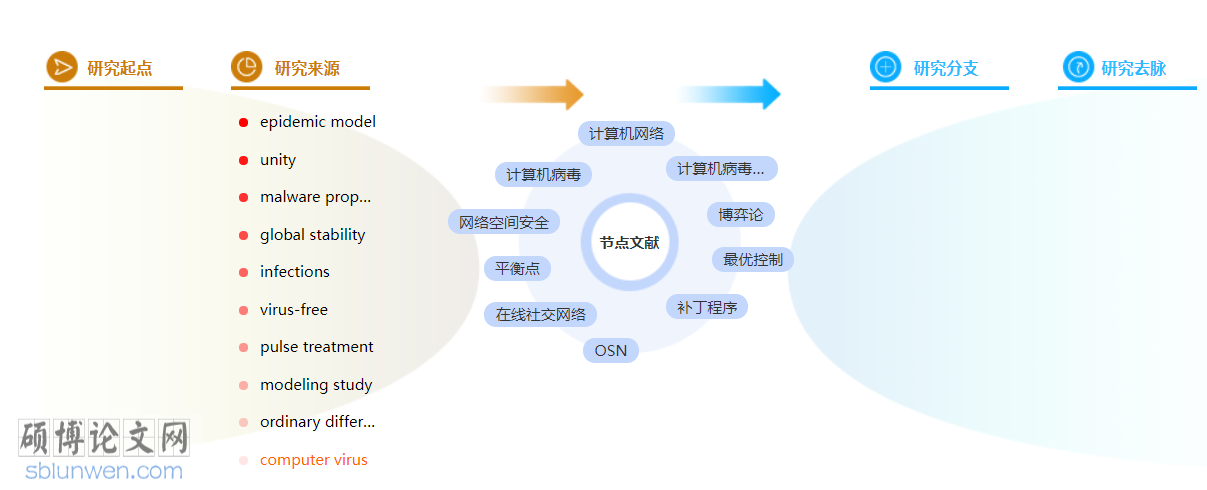

网络空间如今在我们生活中每个方面都扮演着关键的角色。人类生活中许多重要的基础设施,包括交通网络、通信网络、互联网等都属于网络空间中的一部分。然而,网络空间是一把双刃剑,网络空间的出现为一些网络攻击提供了平台,一些恶意分子利用网络基础设施来实施网络攻击,造成了严重的后果。因此,维护网络空间的安全性具有非常重要的意义。网络空间一直受到恶意传播行为的威胁。网络空间中存在各种各样的恶意威胁,其中计算机病毒和谣言是两类具有代表性的恶意传播行为。计算机病毒是一种能够通过计算机网络进行传播的恶意程序,它能够导致被感染的计算机瘫痪或者信息泄露,可以造成巨大的损失。谣言是一种能够通过在线社交网络进行传播的虚假信息,它能够导致社会恐慌、股市震荡等严重后果。为了减少这两类安全威胁给网络空间造成的损失,需要对它们进行深入研究。网络传播动力学是研究传播行为的成熟工具,本文将借助它来研究计算机病毒和谣言这两类网络空间问题。本文的贡献概述如下:(1)引入了病毒和补丁的更新过程,研究了均匀混合的计算机网络上补丁性能评估问题为了控制计算机病毒在网络上的流行,我们必须不断地向网络中注入新的补丁程序。由于有限的通信带宽限制了补丁的注入速率,我们需要评估一个给定的补丁注入速率在抑制计算机病毒传播方面的性能。这一部分里,本文主要研究均匀混合计算机网络的补丁性能评估问题。这一部分提出了一种带有补丁注入机制的病毒-补丁交互模型,理论分析表明该模型具有全局稳定的平衡点。这一结果意味着染毒计算机所占的比例最终将趋近于一个常数值。因此,本文建议将染毒计算机的渐近占比作为相关补丁注入速率的性能度量。本文还研究了不同参数对染毒计算机渐近占比的影响。特别地,本文研究发现对于密集连接的网络,补丁注入机制特别有效。这项工作为了解补丁注入机制的有效性迈出了第一步。(2)分析了网络拓扑对计算机病毒传播的影响,研究了任意拓扑的计算机网络上补丁性能评估问题为了应对不断发展的计算机病毒,必须定期更新反病毒软件。然而,由于网络带宽有限,通常会将新的病毒补丁注入到网络中一部分计算机,然后这些计算机再将补丁转发给其余的计算机。静态补丁策略包括固定的补丁注入速率和固定的补丁转发速率。这一部分里,本文着重于评估具有任意拓扑的计算机网络的静态补丁策略的性能。首先,本文提出了一种新的自治节点级病毒补丁传播模型来描述静态补丁策略的效果。然后,本文证明了该模型具有全局吸引性,这意味着无论网络的初始期望状态如何,染毒计算机的期望占比都收敛到相同的值。因此,本文建议将染毒节点的渐近期望占比作为静态补丁策略性能的度量。最后,本文研究了一些参数对静态补丁策略性能的影响。本部分的研究结果为抑制恶意软件的传播提供了重要的指导。(3)分析了外部环境对谣言传播的影响,研究了在线社交网络上谣言控制问题有害谣言是现代社会的一个主要问题。这一部分里,本文致力于利用最优控制方法设计一个高性价比的在线社交网络辟谣方案。由于在线社交网络用户主要通过外部环境和内部环境接收谣言,因此,本文提出了一种考虑外部环境和内部环境影响的个体级谣言传播模型。在此基础上,本文衡量了一个辟谣方案的成本效益。接着,本文将原始问题转化为最优控制模型。通过理论分析,证明了该模型的可解性,并给出了该模型的最优性系统。最后,通过大量的计算机实验,证明了所提出的辟谣方案是具有较高性价比的。本文的研究为解决相关问题提供了一种思路。(4)研究了在线社交网络上谣言和辟谣信息之间博弈问题针对某个实体的谣言可以通过在线社交网络(OSN)迅速传播,这可能导致严重后果。这一部分里,本文研究了在造谣者具有策略意识的情形下,如何减轻谣言带来的不利影响。本文基于一个新的谣言传播模型,估计了造谣者的利益以及受害者的损失。在此基础上,本文将原问题归结为微分博弈论模型。其次,本文导出了求解该模型的系统。通过求解该系统,本文给出了一个动态的辟谣策略。通过大量的对比实验,本文证明了该策略在纳什均衡解概念下是具有较高性价比。据我们所知,这是第一次用微分博弈论来处理这种问题。这项工作为抑制在线社交网络中的谣言提供了重要的指导。

摘要

Abstract

1 绪论

1.1 网络传播概论

1.1.1 复杂系统与网络科学

1.1.2 网络上的传播现象及其研究

1.2 网络空间安全概论

1.2.1 网络空间及其安全

1.2.2 计算机病毒的传播及其控制策略

1.2.3 谣言的传播及其控制策略

1.2.4 研究内容的关联性

1.3 本文主要贡献和结构安排

2 预备知识

2.1 微分动力系统理论基础

2.2 最优控制理论简介

2.3 微分博弈理论简介

3 均匀混合的计算机网络上补丁性能问题的研究

3.1 引言

3.1.1 场景描述

3.1.2 本章贡献

3.2 相关工作概述

3.3 问题的建模与分析

3.3.1 基本术语和符号

3.3.2 模型的描述

3.3.3 模型的动力学性质分析

3.4 数值实例

3.5 参数讨论

3.6 本章小结

4 任意拓扑的计算机网络上补丁性能问题的研究

4.1 引言

4.1.1 场景描述

4.1.2 本章贡献

4.2 相关工作概述

4.3 问题的建模与分析

4.3.1 基本术语和符号

4.3.2 模型的描述

4.3.3 模型的动力学性质分析

4.4 数值实例

4.5 参数讨论

4.6 本章小结

5 在线社交网络上谣言控制问题的研究

5.1 引言

5.1.1 场景描述

5.1.2 本章贡献

5.2 相关工作概述

5.3 谣言控制问题的建模与求解

5.3.1 基本术语和符号

5.3.2 谣言最优控制问题的建模

5.3.3 最优控制问题的求解

5.4 数值实例

5.5 本章小结

6 在线社交网络上谣言和辟谣信息之间博弈问题的研究

6.1 引言

6.1.1 场景描述

6.1.2 本章贡献

6.2 相关工作概述

6.3 谣言和辟谣信息博弈问题的建模与求解

6.3.1 基本术语和符号

6.3.2 谣言和辟谣信息博弈问题的建模

6.3.3 博弈问题的求解

6.4 数值实例

6.4.1 纳什系统的求解

6.4.2 策略对的效益评估

6.5 本章小结

7 结论与展望

7.1 研究成果总结

7.2 后续研究工作设想

参考文献

附录

A.作者在攻读学位期间发表的论文目录

B.作者在攻读学位期间参与的科研项目

C.作者在攻读学位期间的学术交流情况

D.学位论文数据集

致谢

参考文献

[1]Minimizing the impact of a rumor via isolation and conversion[J] . Juan Zhao,Lu-Xing Yang,Xiang Zhong,Xiaofan Yang,Yingbo Wu,Yuan Yan Tang. Physica A: Statistical Mechanics and its Applications . 2019

[2]An evolutionary game model for analysis of rumor propagation and control in social networks[J] . Mojgan Askarizadeh,Behrouz Tork Ladani,Mohammad Hossein Manshaei. Physica A: Statistical Mechanics and its Applications . 2019

[3]Scale-free networks are rare.[J] . Broido Anna D,Clauset Aaron. Nature communications . 2019 (1)

[4]Modeling cyber rumor spreading over mobile social networks: A compartment approach[J] . Wanping Liu,Xiao Wu,Wu Yang,Xiaofei Zhu,Shouming Zhong. Applied Mathematics and Computation . 2019

[5]Rumor propagation dynamic model based on evolutionary game and anti-rumor[J] . Xiao Yunpeng,Chen Diqiang,Wei Shihong,Li Qian,Wang Haohan,Xu Ming. Nonlinear Dynamics . 2019 (1)

[6]Dynamical Analysis of Rumor Spreading Model With Incubation Mechanism and Activity of Nodes.[J] . Liang-an Huo,Fan Ding,Tingting Lin,Shengwei Yao. IEEE Access . 2019

[7]Rumor and authoritative information propagation model considering super spreading in complex social networks[J] . Yaming Zhang,Yanyuan Su,Li Weigang,Haiou Liu. Physica A: Statistical Mechanics and its Applicat . 2018

[8]Effectiveness analysis of a mixed rumor-quelling strategy[J] . Lu-Xing Yang,Tianrui Zhang,Xiaofan Yang,Yingbo Wu,Yuan Yan Tang. Journal of the Franklin Institute . 2018

[9]Modeling and analyzing the dynamic spreading of epidemic malware by a network eigenvalue method[J] . Wanping Liu,Shouming Zhong. Applied Mathematical Modelling . 2018

[10]A compartmental model to explore the interplay between virus epidemics and honeynet potency[J] . Jianguo Ren,Yonghong Xu. Applied Mathematical Modelling . 2018

计算机网络安全博士论文怎么写

计算机网络安全博士论文模板范例二:基于业务流程的计算机网络安全防御体系研究

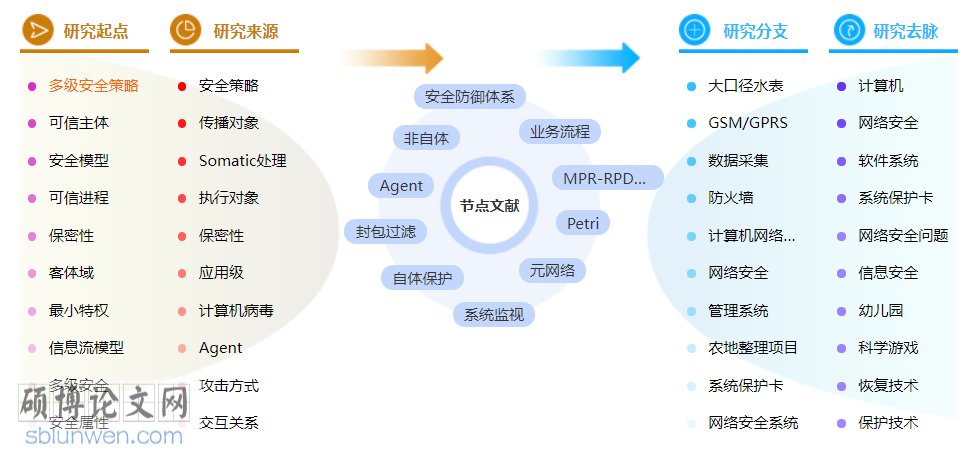

2003年以来,金融证券行业进行了大规模集中式计算机网络建设和业务流程重组,已经完全进入了“数据大集中”时代,安全风险凸显,安全事故将导致更大的经济损失和声誉影响。不仅如此,计算机网络被恶意入侵的机会越来越多,加上难以避免的网络自身故障,面临着数据丢失、主机宕机、传输中断、网络瘫痪等引发的业务中断,风险与日俱增。因此,对业务流程的可靠性和连续性提出了更高的要求。传统的由网络防病毒系统、入侵检测系统、漏洞扫描系统等组成的以被动策略为主的安全防御体系,是以威胁特征码的积累并依赖机器学习训练达到防御的目的,没有从企业业务流程、操作系统和计算机主机源头进行强化保护,这种防御体系不足以增强业务流程的安全保障能力。本文根据免疫学原理,借鉴“自体(Self)”、“非自体(Nonself)”概念,提出了“自体保护、拒绝非自体”的增强自身免疫力的安全防御理念,通过本文提出的元网络方法作为具体业务流程网络的抽象描述和结构设计依据,实现了OA网络、交易网络、容灾网络以及周边网络的规划设计;通过保护关键网络设备、主机、业务应用程序及其通信连接达到了业务运行的可靠性和连续性的目标,并构成了完整的、基于业务流程的网络安全防御体系(Network Security System on Business Process, BPNSS)。BPNSS是由两部分构成的,一部分是业务流程网络的安全设计,一部分是软件系统。根据自体保护的安全理念,结合传统的PPDR(即保护Protection、阻止Prevention、检测Detection、响应Response)安全模型,本文构建了一个新的动态免疫安全模型MPR-RPDRR (即管理策略/风险分析Management Policy/Risk Analysis、需求/保护Request/Protection、检测Detection、响应Response和恢复Restore),并给出了该模型的形式化描述,为BPNSS软件系统的功能设计提供了理论上的指导。根据MPR-RPDRR中描述的安全信任域的划分,提出了元网络的概念,对元网络进行了形式化的描述,讨论了元网络的相关设计规则,从理论上很好地印证了实际网络架构中办公网络与业务网络分离的思想,为BPNSS的业务网络设计提供了理论上的依据。BPNSS软件系统是由进程拦截模块(验证程序完整性,在程序执行前予以认证)、进程保护模块(验证进程合法性)、封包过滤模块(验证网络连接合法性)、系统监视模块(监视关键网络设备、主机、进程)、系统恢复模块、安全管理中心(Security Management Center,SMC)等六个部分组成的。其中,SMC的策略组成部分主要有自体程序特征码、自体进程保护码、封包过滤规则、系统监视对象定义和系统恢复规则等,而策略是由管理者根据实际的业务流程进行自定义,因为自体保护不需要经过训练和学习,只需对业务流程所涉及的实体进行一次性定义即可,因此,管理简单,维护成本低廉。另外,SMC与各功能模块的消息传递和协作,采用基于UDP的自定义协议SUDP,相对于TCP协议而言,可以很好地穿透NAT,速度快,支持安全控制,并根据丢包率和网速动态地控制发包速度。全文基于自体保护的安全理念,综合采用了Z形式语言、Petri Net建模方式形式化地描述了BPNSS,给出了基于元网络方法的网络架构设计,并采用Agent技术实现了进程拦截、进程保护、封包过滤以及系统监控恢复模块,经过实践应用证明,在企业内部网络中,BPNSS弥补了传统安全防御体系中的不足,能有效地保护业务流程的安全,保证了业务流程的可靠性和连续性。

摘要

Abstract

1 绪论

1.1 研究背景

1.2 网络安全防御体系的研究内容和需求

1.3 相关领域的国内外研究现状

1.4 网络安全防御体系概念设计

1.5 本文的创新点

1.6 本文的研究内容和组织结构

2 基于PETRI NET 的业务流程安全分析

2.1 业务流程(BUSINESS PROCESS,BP)的基本概念和假设

2.2 业务网络的节点模型

2.3 业务流程的安全分析

2.4 业务网络的监控恢复模型

2.5 本章小结

3 自免疫安全管理模型

3.1 免疫识别的形式描述

3.2 MPR-RPDRR 自免疫安全防御模型

3.3 自免疫信息安全系统的形式化描述

3.4 自免疫网络安全体系的构成

3.5 自免疫安全防御模型体系的技术特征

3.6 本章小结

4 基于AGENT 协作的安全防御体系

4.1 BPNSS 的体系结构

4.2 可控节点组件的形式化描述

4.3 SMC 的策略定义

4.4 本章小结

5 进程拦截和保护AGENT 的设计与实现

5.1 自体程序和非自体程序

5.2 程序完整性相关定义

5.3 进程拦截AGENT 的设计

5.4 进程拦截安全AGENT 的实现

5.5 进程保护AGENT

5.6 本章小结

6 数据封包过滤、系统监视与恢复AGENT 的实现

6.1 网络封包过滤AGENT 的实现

6.2 系统监视及恢复AGENT 的实现

6.3 本章小结

7 安全通信及保护机制

7.1 BPNSS 的通信关系

7.2 BPNSS 的AGENT 通信标准

7.3 AGENT 的身份认证

7.4 BPNSS 软件自身的安全保护

7.5 本章小结

8 总结与展望

8.1 全文总结

8.2 研究展望

致谢

参考文献

附录1 攻读学位期间发表论文目录

附录2 攻读学位期间参加的科研项

参考文献

[1]Windows应用程序捆绑核心编程[M]. 清华大学出版社 , 张正秋编著, 2006

[2]Petri网原理与应用[M]. 电子工业出版社 , 袁崇义著, 2005

[3]计算机免疫学[M]. 电子工业出版社 , 李涛著, 2004

[4]现代密码学理论与实践[M]. 电子工业出版社 , (英)WenboMao著, 2004

[5]智能协作信息技术[M]. 电子工业出版社 , 姚莉,张维明编著, 2002

[6]Agent和多Agent系统的设计与应用[M]. 武汉大学出版社 , 何炎祥,陈莘萌编著, 2001

[7]智能主体及其应用[M]. 科学出版社 , 史忠植著, 2000

[8]随机 Petri 网和系统性能评价[M]. 清华大学出版社 , 林闯著, 2000

[9]软件工程语言—Z[M]. 上海科学技术文献出版社 , 缪淮扣等编著, 1999

[10]现代社会学[M]. 上海人民出版社 , 吴增基等主编, 1997

计算机网络安全博士论文范文参考

计算机网络安全博士论文范文模板三:可扩展的计算机网络管理系统技术研究

近年来,随着可靠、安全的高性能计算机网络系统变得越来越重要,计算机网络管理系统也得到更多的关注。对于规模急剧扩大,复杂程度不断提高的现代网络系统,传统集中式的网络管理系统无法提供有效的管理,研究提高网络管理系统扩展性的方法十分必要。本文针对可扩展的网络管理系统体系结构、基于网络的分布式应用系统(如分布式网络管理系统)的失效检测以及网络安全管理等关键网管技术作了广泛和深入的研究和探讨,并在以下方面做出贡献:研究增强CARD(Content-Aware Requires Distribution)方法的扩展性技术,并提出一种新型的基于CARD-DWSS (CARD-based Distributed Web Server System)的网管体系结构。通常,基于Web的分布式网络管理系统通过增加中间层管理服务器管理各个子域来提高其管理能力,而系统与用户之间的HTTP交互由顶层服务器来提供。当网络管理系统与用户之间交互的信息量大时或者交互频繁时,该服务器将成为系统的瓶颈。在新的网管架构中,我们通过CARD方法将分布式网络管理系统中的多个管理服务器组织起来,共同分担网络管理系统与用户的交互任务,从而使包括网管指令下达与执行、网管信息收集、处理和提供等网管活动全程都可以分布式实现,提高系统的可扩展性。提出一种改进的基于流言传播的失效检测方法来实现基于网络的分布式应用系统的失效检测。在被检测系统规模扩大时,基于流言传播的失效检测方法能够获得比其它失效检测方法更好的性能,但是失效成员比例加大时,这一方法的检测速度变得缓慢。本文提出的新方法通过适当控制流言信息的传播方向、减少无效的流言传播来解决这一问题。数值分析表明,即使在成员比例提高时,在可控的资源消耗和可预知的错误检测概率下,新方法仍然能够保持可接受的性能。提出一种新的IDS(Intrusion Detection System)层次分类方法,从而使IDS的分类依据明确,而且分类结果唯一。以此分类方法为线索,本文介绍了IDS的最新研究进展,分析当前IDS存在的问题,并针对这些问题提出一些可能的解决方案。设计一个基于自适应统计方法的安全监视系统,并实现了其原型系统。在当今的网络中,DOS(Denial of Service)攻击日趋频繁,其造成的损失也越来越严重。而目前的IDS尚不能为DOS的最终受害者提供有效的安全报警。我们综合使用被保护系统的正常特征和DOS攻击引发的一些特殊网络流特征,建立一个基于自适应统计方法的安全监视系统。该系统以特征参数值的概率分布作为基准值,并基于Bayesian网络构建安全异常判识准则,克服了简单的阈值法中参数的阈值难以确定的缺点。试验表明,该系统能够有效地检测网络中的DOS攻击流。可扩展的计算机网络管理系统领域的研究内容广泛,还有很多值得进一步研究和

独创性声明

关于论文使用授权的说明

摘 要

ABSTRACT

第一章 概述

1.1 引言

1.2 使用网络管理系统的意义

1.3 计算机网络管理的基本概念

1.4 网管通信协议

1.5 网管系统的体系结构

1.5.1 传统的集中式网管系统

1.5.2 基于网管平台的集成网管系统

1.5.3 分布式的网管系统

1.5.4 分布式网管系统的最新进展

1.6 网管的功能

1.6.1 功能体系概述

1.6.2 失效管理

1.6.3 安全管理

1.7 论文的结构

第二章 计算机网络管理的概念和标准

2.1 序言

2.2 OSI 系统管理标准

2.2.1 OSI-SM 的功能领域

2.2.2 OSI-SM 的组织结构

2.2.3 被管理对象和管理信息

2.2.4 OSI-SM 的通信

2.2.5 OSI-SM 的优点和不足

2.3 TMN——电信管理网络

2.3.1 功能体系结构

2.3.2 物理体系结构

2.3.3 TMN 的层次结构逻辑模型

2.3.4 TMN 的优点与不足

2.4 SNMP

2.4.1 MIB

2.4.2 SNMPv1

2.4.3 SNMPv2

2.4.4 SNMPv3

2.4.5 SNMP 的优缺点

2.5 WBEM——基于Web 的企业管理

2.5.1 CIM 数据模型

2.5.2 通讯协议

2.5.3 XML 语言

2.5.4 WBEM 的优点和不足

2.6 本章小结

第三章 基于Web 的网络管理系统

3.1 Web 相关技术简介

3.1.1 Web 的工作原理

3.1.2 公共网关接口(CGI)介绍

3.1.3 Web 相关编程语言

3.2 基于Web 的网管系统

3.2.1 基本概念及其分类

3.2.2 基于Web 的网管系统的优点

3.2.3 当前基于Web 的网管系统的不足

3.3 识别内容的分布式Web 服务器技术

3.3.1 CARD 方法简介

3.3.2 基于标记的缓存协作CARD 方法

3.3.3 性能的数值比较与仿真试验

3.3.4 Web 服务性能仿真试验

3.3.5 CARD 方法改进小结

3.4 基于分布式Web 服务器技术的分布式网管系统框架结构

3.4.1 相关工作

3.4.2 基于CARD-DWSS 的网管系统

3.4.3 优越性比较分析

3.5 小结

第四章 分布式应用系统的失效检测技术

4.1 研究背景和动机

4.2 分布式应用系统的失效检测简介

4.3 分布式系统的失效检测方法

4.3.1 轮询方法

4.3.2 事件报告

4.3.3 心跳检测方法

4.3.4 流言传播方式的失效检测方法

4.3.5 系统级诊断

4.4 改进的流言传播方式的失效检测方法(AD-Gossip-FD)

4.4.1 AD-Gossip-FD 方法的工作原理

4.4.2 AD-Gossip-FD 方法的概率分析

4.5 性能比较分析

4.6 本章小结

第五章 入侵检测系统的发展

5.1 引言

5.2.I DS 的概念和组成

5.2.1 IDS 研究的开始

5.2.2 基本概念

5.2.3 IDS 的组成

5.2.4 IDS 的标准化

5.3.I DS 的分类

5.3.1 传统的分类方法

5.3.2 层次结构的分类方法

5.3.3 新的分类方法

5.4 检测依据的构建和使用方法

5.4.1 正常特征的构建和使用

5.4.2 入侵特征的构建和使用

5.5.IDS 的审计数据来源

5.6 IDS 的入侵响应

5.7 IDS 的体系结构——分布式IDS 和集中式IDS

5.8 逃避IDS 检测的方法

5.9 IDS 的存在问题和发展方向

5.10 结论

第六章 一个基于自适应统计方法的安全监视系统模型

6.1 引言

6.2 拒绝服务攻击

6.2.1 基于网络的拒绝服务攻击

6.2.2 分布式拒绝服务攻击

6.3 安全监视参数的选择

6.4 安全监视系统的组成和工作原理

6.5 安全监视系统原型对模拟攻击的检测结果

6.6 小结

第七章 总结和展望

参考文献

致 谢

作者简历

参考文献

[1]分布式入侵检测系统及其认知能力[J]. 陈硕,安常青,李学农. 软件学报. 2001(02)

[2]贝叶斯网络的建造及其在数据采掘中的应用[J]. 林士敏,田凤占,陆玉昌. 清华大学学报(自然科学版). 2001(01)

[3]分布式拒绝服务攻击:原理和对策[J]. 林曼筠,钱华林. 计算机科学. 2000(12)

[4]基于Web和数据库的网络管理系统的设计与实现[J]. 段海新,bjnet.edu.cn,杨家海,吴建平. 软件学报. 2000(04)

[5]基于Web的分布式网络实时监控系统的设计与实现[J]. 杨家海,吴建平,李钟辉. 软件学报. 1999(04)

[6]贝叶斯统计[M]. 中国统计出版社 , 茆诗松编著, 1999

[7]现代网络管理[M]. 电子科技大学出版社 , 智少游等编著, 1996

[18Enterprise Network Traffic Monitoring, Analysis, and Reporting Using Web Technology[J] . James W. Hong,Sung-Uk Park,Young-Min Kang,Jong-Tae Park. Journal of Network and Systems Management . 2001 (1)

[9]Guest Editorial: Web-Based Management[J] . Jean-Philippe Martin-Flatin,Nikos Anerousis. Journal of Network and Systems Management . 2001 (1)

[10]An Architecture for Building Scalable, Web-Based Management Services[J] . Nikolaos Anerousis. Journal of Network and Systems Management . 1999 (1)

以上是计算机网络安全博士论文范文样本,如果你了解更多关于论文写作的资料或者注意事项,可以在本网站查阅;如果需要论文写作的帮助,可以在线咨询。