本文是一篇物联网技术论文,本文首先通过物联网目前的研究现状,多方面了解物联网及其安全问题,总结常见的身份认证及设备指纹认证技术。其次提出了一种设备指纹的提取方法,通过分析交互流量提取设备独有的指纹特征,作为情境认证的重要因素,能有效的对设备身份信息进行判断。接着提出了基于设备指纹的身份认证技术,该技术以两种实际场景并通过对 6 种情境因素构建识别情境,利用决策树分类算法对情境因素进行分类,同时考虑数据的明文传输,提出对明文数据的加密,从而降低重要数据泄露的风险。最后对所提出情境认证系统进行设计及实现,明确各模块功能及关系。

第一章 绪论 研究背景与意义

1.1.1 物联网

1999 年在美国召开的移动计算和网络国际会议上,“物联网”一词正式出现,同时定义了物联网的含义并规定其所属范围。第一次的定义对物联网的描述并不够全面,与现有的物联网概念有所不同。物联网的第二次蜕变发生在 2005 年的 11 月 17 日。国际电信联盟(ITU)对物联网做出了全新的解释,其定义和所涵盖的范围得到了极大的拓展。

.........................

1.2论文主要工作

物联网是基于互联网基础上的一个新阶段,两者的融合将全面应用于海量传感器、智能处理终端、全球定位系统等,随时随地实现物与物、物与人的连接,实现智能管理和控制。根据 Gartner[7]公司的报告,2016 年将有 64 亿个物联网设备上线,其中很大一部分是智能家居系统,如智能恒温器、健身追踪器、冰箱等,预计数量到 2020 年将达到 200 亿以上。虽然物联网正在迅速发展,但物联网的安全问题却日趋突出。

首先,虽然 IoT 设备计算和存储能力较弱,但由于 IoT 设备众多,且具有一定的网络能力,依然可以发起多种攻击。已有实验验证 IoT 设备的网络发包能力,2016 Mirai 僵尸网络的爆发也证明 IoT 设备可以产生严重威胁[8]。

其次,IoT 设备涉及用户隐私,关联用户敏感设备,如可以控制摄像头或家用电器[9]。作为物联网应用的代表,智能摄像头为人们的生活带来了便利的同时,隐私泄露等安全风险也随之而来。360 攻防实验室表示,近 8 成智能摄像头产品有用户信息泄露、数据传输未加密等问题,黑客可以远程获取用户实时监控图像[10]。

第一章 绪论 研究背景与意义

1.1.1 物联网

1999 年在美国召开的移动计算和网络国际会议上,“物联网”一词正式出现,同时定义了物联网的含义并规定其所属范围。第一次的定义对物联网的描述并不够全面,与现有的物联网概念有所不同。物联网的第二次蜕变发生在 2005 年的 11 月 17 日。国际电信联盟(ITU)对物联网做出了全新的解释,其定义和所涵盖的范围得到了极大的拓展。

物联网是新一代信息技术的重要成员之一,是“信息化”时代的重要发展阶段。其英文名称是:“Internet of things(IoT)”。顾名思义,物联网是连接一切的互联网。这有两层意思:首先,物联网的核心和基础仍然是互联网,这是一个基于互联网的延伸和扩展的网络;其次,用户端所涉及的对象在任何物品与物品之间进行延伸和扩展,并交换信息和通信。物联网通过智能传感、识别技术和普适计算等通信感知技术广泛应用于网络融合。因此,它被称为计算机和互联网之后世界信息产业发展的第三次浪潮。图 1.1 展示了物联网所涉及的各领域。

.........................

1.2论文主要工作

物联网是基于互联网基础上的一个新阶段,两者的融合将全面应用于海量传感器、智能处理终端、全球定位系统等,随时随地实现物与物、物与人的连接,实现智能管理和控制。根据 Gartner[7]公司的报告,2016 年将有 64 亿个物联网设备上线,其中很大一部分是智能家居系统,如智能恒温器、健身追踪器、冰箱等,预计数量到 2020 年将达到 200 亿以上。虽然物联网正在迅速发展,但物联网的安全问题却日趋突出。

首先,虽然 IoT 设备计算和存储能力较弱,但由于 IoT 设备众多,且具有一定的网络能力,依然可以发起多种攻击。已有实验验证 IoT 设备的网络发包能力,2016 Mirai 僵尸网络的爆发也证明 IoT 设备可以产生严重威胁[8]。

其次,IoT 设备涉及用户隐私,关联用户敏感设备,如可以控制摄像头或家用电器[9]。作为物联网应用的代表,智能摄像头为人们的生活带来了便利的同时,隐私泄露等安全风险也随之而来。360 攻防实验室表示,近 8 成智能摄像头产品有用户信息泄露、数据传输未加密等问题,黑客可以远程获取用户实时监控图像[10]。

如果能改进 IoT 设备的认证问题,可以有效控制以上两点问题。目前,在物联网中,终端设备一般处于复杂且无人看守的环境中,其设备易受攻击和破坏,从而引发利益纠纷;同时,窃取用户身份的非法设备接入网络后可能会对网络实施进一步的破坏。因此,网络侧必须验证接入网络的用户及设备的合法性。基于设备指纹的身份认证机制可以确保只有合法的用户可以远程管理物联网设备,从而避免网络安全问题的发生,有效推动物联网应用的开展。

........................

........................

第二章 相关背景知识介绍

2.1身份认证技术 身份认证技术是确认计算机网络中使用者身份的有效解决方法。 计算机网络世界中的所有内容,包括用户的身份信息,都由一组特定的数据表示,计算机只能识别用户的数字身份,对用户的授权也是针对用户数字身份的授权。 如何确保以数字身份操作的用户就是这个数字身份合法所有者,即确保用户的身份与数字身份相对应,身份认证技术就是为了解决这个问题。作为防护网络资产的第一道关口,身份认证有着举足轻重的作用。

2.1身份认证技术 身份认证技术是确认计算机网络中使用者身份的有效解决方法。 计算机网络世界中的所有内容,包括用户的身份信息,都由一组特定的数据表示,计算机只能识别用户的数字身份,对用户的授权也是针对用户数字身份的授权。 如何确保以数字身份操作的用户就是这个数字身份合法所有者,即确保用户的身份与数字身份相对应,身份认证技术就是为了解决这个问题。作为防护网络资产的第一道关口,身份认证有着举足轻重的作用。

身份认证是保护通信网络系统安全的先决条件,通讯各方必须通过身份验证机制才能明确自身的访问权限。用户完成身份验证之后,系统会进行一致性检查,以自动确定用户的身份以及用户访问资源的权限。网络通信的安全性取决于身份认证和资源访问权限设置。为网络安全构建强大而安全的身份认证体系,其重要性不言而喻.

在现实世界中,验证用户身份的基本方法可以分为三类:

(1)基于信息秘密的身份认证

根据你所知道的信息来证明你的身份(what you know,你知道什么);

(2)基于信任物体的身份认证

根据你所拥有的东西来证明你的身份(what you have,你有什么);

(3)基于生物特征的身份认证

根据独一无二的身体特征来证明你的身份(who you are,你是谁),比如指纹、外观等。

为了实现更高的身份认证安全性,网络世界中的一些场景会挑选 2 种类型混合使用,即所谓的双因素认证。

.........................

2.2 设备指纹

在现实世界中,验证用户身份的基本方法可以分为三类:

(1)基于信息秘密的身份认证

根据你所知道的信息来证明你的身份(what you know,你知道什么);

(2)基于信任物体的身份认证

根据你所拥有的东西来证明你的身份(what you have,你有什么);

(3)基于生物特征的身份认证

根据独一无二的身体特征来证明你的身份(who you are,你是谁),比如指纹、外观等。

为了实现更高的身份认证安全性,网络世界中的一些场景会挑选 2 种类型混合使用,即所谓的双因素认证。

.........................

2.2 设备指纹

人的指纹是独特的,是千变万化的,是可以作为一个人的身份标识。同时,人的姓名、身份证号码和外观特征也可以用作唯一的身份标识。对于物联网设备而言,还有一些可识别的特征,比如设备的唯一序列号、设备的生产 ID 等。

2.2.1 设备指纹的含义

简而言之,设备指纹是指可用于唯一识别出设备或是独特的设备特征。设备指纹包括一些固有的、难以篡改的唯一设备标识符。例如,设备的硬件 ID、手机在生产过程中被赋予的唯一的 IMEI(International Mobile Equipment Identity)编号来专门标识该台设备。类似于计算机的网卡,在生产期间被赋予唯一的 MAC 地址。这些设备唯一的标识符我们可以将其视为设备指纹。

同时,设备的特征集合可以用作设备指纹。我们将设备的名称、型号、形状、颜色、功能等特征结合在一起作为设备的标识。这与我们在记忆人的时候类似,通常是通过人的外表和面部特征。

2.2.1 设备指纹的含义

简而言之,设备指纹是指可用于唯一识别出设备或是独特的设备特征。设备指纹包括一些固有的、难以篡改的唯一设备标识符。例如,设备的硬件 ID、手机在生产过程中被赋予的唯一的 IMEI(International Mobile Equipment Identity)编号来专门标识该台设备。类似于计算机的网卡,在生产期间被赋予唯一的 MAC 地址。这些设备唯一的标识符我们可以将其视为设备指纹。

同时,设备的特征集合可以用作设备指纹。我们将设备的名称、型号、形状、颜色、功能等特征结合在一起作为设备的标识。这与我们在记忆人的时候类似,通常是通过人的外表和面部特征。

指纹方法从被动指纹发展到主动指纹。被动指纹识别客户机没有明显的查询方式。这些方法依赖于 TCP / IP 的配置,OS 指纹,IEEE 802.11(无线)设置和硬件时钟偏移等因素。主动指纹假定客户端会容忍一定程度的侵入性查询。最活跃的方法是直接在客户机上安装可执行代码。这样的代码可以访问通常无法获得的属性,例如 MAC 地址或分配给机器硬件的其他唯一序列号。这些数据对于使用数字版权管理的程序在进行指纹识别时是非常有用的。

最常见的设备指纹分析方法主要是包检测技术,包检测技术对网络中传输的数据包进行抓包检查,分析包头和所负载的数据,从而得出该数据包的一些业务特征和访问情况,实现对互联网使用情况的分析和控制。包检测技术经历了三个发展阶段[13]:传统包检测阶段、深度包检测阶段和深度流检测技术。

..............................

..............................

第三章 基于设备指纹的认证方案 ........................................... 14

3.1部署环境 ............................... 14

3.1.1 基于用户控制端的场景 ........................................... 14

3.1.2 基于 DTU 终端设备的场景 .................................... 15

第四章 情境认证系统设计与实现 .......................................... 25

4.1情境认证系统整体框架 .......................................... 25

4.2情境收集 ...................................... 26

第五章 实验与结果分析 ...................................... 31

5.1相关设备及工具介绍 ...................................... 31

5.2实验环境 ................................................ 32

第四章 情境认证系统设计与实现

4.1 情境认证系统整体框架

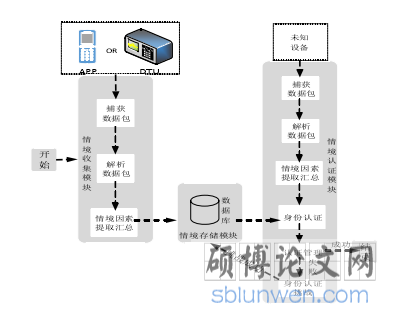

在第三章提出的基于情境认证流程框架图的基础上,图 4.1 给出了系统整体框架图,该系统主要分为三个模块:情境收集、情境存储、情境认证。各模块内部拥有各自独立功能部分,同时各模块之间彼此关联。

............................

第五章 实验与结果分析

5.1相关设备及工具介绍

本小节对论文中实现系统及完成实验所使用的各类设备及工具进行了简单的介绍,包括TShark、PyShark、树莓派、Weka 等。

(1) TShark:

TShark 是一个网络协议分析工具,它可以从实时网络捕获数据包数据,或从以前保存的文件中读取数据包,将这些数据包的解码形式打印到标准输出或将数据包写入文件。TShark的本机捕获文件格式是 pcapng 格式,也是 Wireshark 和各种其他工具使用的格式。没有任何选项设置,TShark 将像 Tcpdump 一样工作。它将使用 pcap 库从第一个可用网络接口捕获流量,并在每个接收到的数据包的标准输出上显示摘要行。

当使用-r 选项运行时,指定要从中读取的捕获文件,TShark 将像 Tcpdump 一样工作,从文件读取数据包并在每个数据包读取的标准输出上显示摘要行。 TShark 能够检测、读取和写入 Wireshark 支持的相同捕获文件。输入文件不需要特定的文件扩展名,将自动检测文件格式和可选的 gzip 压缩。

树莓派由 “Raspberry Pi 基金会”开发,该基金会是一家在英国注册的慈善组织。2012年 3 月,英国剑桥大学埃本·阿普顿(Eben Epton)正式推出了世界上最小的台式计算机,也称为卡片式计算机,其形状仅为信用卡的大小,但它具有计算机的所有基本功能,这就是Raspberry Pi 电脑板,中文译名"树莓派"。

TShark 是一个网络协议分析工具,它可以从实时网络捕获数据包数据,或从以前保存的文件中读取数据包,将这些数据包的解码形式打印到标准输出或将数据包写入文件。TShark的本机捕获文件格式是 pcapng 格式,也是 Wireshark 和各种其他工具使用的格式。没有任何选项设置,TShark 将像 Tcpdump 一样工作。它将使用 pcap 库从第一个可用网络接口捕获流量,并在每个接收到的数据包的标准输出上显示摘要行。

当使用-r 选项运行时,指定要从中读取的捕获文件,TShark 将像 Tcpdump 一样工作,从文件读取数据包并在每个数据包读取的标准输出上显示摘要行。 TShark 能够检测、读取和写入 Wireshark 支持的相同捕获文件。输入文件不需要特定的文件扩展名,将自动检测文件格式和可选的 gzip 压缩。

树莓派由 “Raspberry Pi 基金会”开发,该基金会是一家在英国注册的慈善组织。2012年 3 月,英国剑桥大学埃本·阿普顿(Eben Epton)正式推出了世界上最小的台式计算机,也称为卡片式计算机,其形状仅为信用卡的大小,但它具有计算机的所有基本功能,这就是Raspberry Pi 电脑板,中文译名"树莓派"。

它是一款基于 ARM 的微型电脑主板,带有 SD/MicroSD 卡作为内存硬盘,卡片主板周围有 1/2/4 个 USB 接口和一个 10/100 以太网接口(A 型没有网络端口)。它可以连接键盘、鼠标和网线,并具有带视频模拟信号和 HDMI 高清视频的输出接口。所有上述组件都集成在一块仅比信用卡略大的主板上,可以进行如电子表格、文字处理、玩游戏、播放高清视频等功能。

参考文献(略)

参考文献(略)