本文是一篇计算机论文,本文提出了一种基于时间卷积网络与SE模块(TCNSE)的网络入侵检测模型。与传统入侵检测模型相比,TCNSE模型更为轻量,仅需利用CIC-IDS 2018数据集中80多个特征中的20个关键特征,即可实现优异的检测性能。

第1章 绪论

1.1 研究背景

互联网作为现代社会的重要基础设施,已经深刻改变了人们的生活和工作方式。根据国际电信联盟(ITU)[1]的统计,截至2023年,全球互联网用户已超过50亿,占全球人口的63%以上。这意味着全球每10个人中就有6人以上在使用互联网,且这一数字仍在持续增长。根据中国互联网信息中心(CNNIC)2024年在京发布的第53次《中国互联网络发展状况统计报告》[2]显示,截至2023年12月,我国网民规模达10.92亿人,较2022年12月新增网民2480万人,互联网普及率达77.5%。相关数据显示,互联网在加快推进新型工业化、发展新质生产力、助力经济社会发展等方面发挥了重要作用。

然而,随着互联网的普及,网络安全问题也日益凸显。根据全球网络安全市场研究报告显示,网络攻击的数量和复杂性迅速增加,仅2023年上半年,全球就发生了超过1亿起网络攻击事件。这些攻击不仅严重威胁个人隐私和财产,还对企业和政府的正常运作构成巨大挑战。例如,近年来发生的多起大型数据泄露事件导致数亿用户的敏感信息被泄露,直接经济损失达数十亿美元。

根据国家互联网应急中心(CNCERT)在2021年7月发布的《2021年上半年我国互联网网络安全检测数据分析报告》[3]指出,2021年上半年,我国境内受恶意程序攻击的IP地址数量达到约3048万个,占我国总IP地址数的7.8%。在此期间,检测到的恶意程序样本数量接近2307万个,体现出恶意软件在国内网络环境中的广泛传播和危害性。此外,国家信息安全漏洞共享平台(CNVD)也发布了类似警示,报告显示,截至2021年上半年,平台共收录通用型安全漏洞数量已达到13083个,同比增长18.2%。其中,高危漏洞的数量为3719个,“零日”漏洞则高达7107个,说明我国面临的安全隐患进一步增加。

计算机论文怎么写

..........................

1.2 国内外研究进展

卷积神经网络(Convolutional Neural Network,CNN)的核心是卷积层,卷积操作通过“局部感受野”,仅关注局部像素区域,这与图像的空间结构特性高度吻合,这使其被广泛应用在图像处理任务中。在处理网络入侵检测数据集时,CNN能够提取空间特征,并通过卷积操作捕捉局部相关性。Kim等人[10]提出了一种基于CNN的网络入侵检测方法,将一维数据转换为二维灰度图像或RGB图像输入到CNN中。实验结果表明,在二分类和多分类任务中,RGB图像优于灰度图像。此外,他们还将该模型与基于循环神经网络(Recurrent Neural Network, RNN)的模型进行了对比,结果显示CNN模型在检测DoS攻击方面具有更高的准确率。Du等人[11]通过将CNN与长短期记忆网络(Long Short-Term Memory, LSTM)结合,提出了一种混合模型,用于同时提取网络流量中的空间和时间特征。他们对比了单层和双层LSTM的性能差异。该方法利用CNN提取空间特征,LSTM捕捉流量数据的时序依赖性,显著提高了对复杂攻击模式的检测能力。

在工业物联网(Industrial Internet of Things, IIoT)领域,Altunay等人[12]在UNSW-NB15和X-IIoTID数据集上,对CNN、LSTM和CNN+LSTM三种模型进行了对比。结果显示,混合模型在二分类和多分类任务上均优于单一模型。Yao等人[13]提出了一种基于CNN与LSTM的跨层特征融合模型,用于智能电网基础设施中的入侵检测。该模型并非简单地串联CNN和LSTM,而是将CNN中间层的特征融合后输入到LSTM中。该方法在KDD Cup 99和NSL-KDD数据集上进行了验证,实验结果显示其在准确率和检测率方面优于以往基于深度学习和机器学习的模型,尤其在检测复杂的多维度攻击特征时表现出色。

Qazi等人[14]提出了一种基于CNN和RNN的混合深度学习的网络入侵检测系统HDLNIDS,专注于捕捉网络流量中的空间和时间特征。通过CNN层提取局部特征,以及使用RNN层捕捉时间相关性,该模型显著提升了入侵检测的准确率。该系统在CIC-IDS 2018数据集上进行了测试,实验结果表明,HDLNIDS在精度和召回率上均表现出色。然而,该方法在处理数据不平衡问题时,直接采用过采样方法大幅增加少数样本数量,可能导致过拟合风险。

......................

第2章 相关技术和理论

2.2 入侵检测技术分类

通常,入侵检测技术可分为两大类:基于特征的检测和基于异常的检测。 基于特征的检测方法依赖于预先构建的攻击特征库,通过将网络流量中提取的行为特征与数据库中已知的攻击签名进行匹配来 断是否存在入侵行为。这种方法的检测效果直接受限于特征库的规模和覆盖范围,因而仅能识别出已知攻击,对于不断变化和新出现的攻击手法则较为无力,这在不断演进的网络攻击环境中构成了较大的挑战。

而基于异常的检测方法则通过建 系统正常运行状 下的行为模式,对实时采集的数据进行比对分析。当检测到显著偏离正常模式的行为时,系统会将其 定为异常或可能的入侵攻击。这种方法无需依赖持续更新的攻击特征库,因而在识别新型攻击方面具有一定优势[21]。

..................

2.3 开源入侵检测工具

目前,市场上已有多种成熟的入侵检测系统和工具。Snort 是一款广泛应用的开源入侵检测和防御系统,通过捕获网络数据包并依据预设规则进行实时匹配,能够高效识别潜在威胁,其规则主要基于IP、TCP和UDP协议,并支持灵活配置以适应不同安全需求[22]。

Security Onion 是为网络入侵检测和安全监控量身定制的Linux发行版,集成了网络与主机可见性、蜜罐部署、日志管理及案例分析等功能,可与Suricata等工具协同工作,形成基于签名的检测体系[23]。

OSSEC 则是一款跨平台的开源入侵检测系统,运行于Windows、Linux、OpenBSD/FreeBSD及MacOS等操作系统,通过日志分析、全面检测和rootkit检测为基于主机的安全监控提供全方位支持[24]。

由OISF开发的Suricata利用深度数据包检测和模式匹配技术,通过外部规则集监控网络流量中的恶意活动,展现出强大的威胁识别能力[25][26]。此外,Zeek以其灵活的脚本语言和深入解析网络行为的能力,在检测复杂攻击模式和高级持续性威胁(APT)方面展现出独特优势,其可扩展性和定制化特性使其在学术和实际应用中均备受青睐[27]。

..........................

第3章 CIC-IDS 2018数据集处理 .................. 14

3.1 数据预处理 ............................... 14

3.2 特征选择和降维 ........................... 16

3.3 数据标准化 ........................ 19

第4章 基于时间卷积和注意力机制的网络入侵检测方法 ................... 21

4.1 模块设计与描述 ............................... 21

4.1.1 时间卷积网络 ............................ 23

4.1.2 SE 模块 ................................ 24

第5章 入侵检测系统架构设计与实现 ................ 46

5.1 需求分析 ..................................... 46

5.2 系统架构设计 ................................ 49

5.3 前端页面设计 .......................... 49

第5章 入侵检测系统架构设计与实现

5.1 需求分析

在网络入侵检测系统中,主要涉及的功能模块如下:

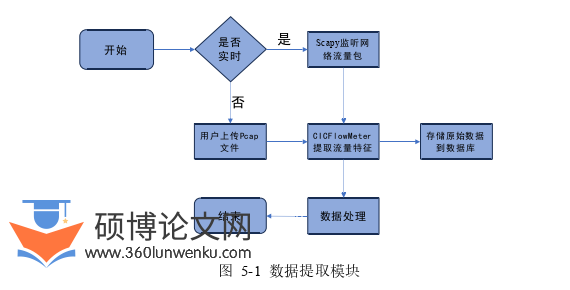

(1)数据提取模块。负责将网络流量通过嗅探工具提取出来,并且对收集到的数据进行数据预处理,并将处理之后的数据送入实时检测模块,在完成检测之后将数据持久化存储到数据库中,如图 5-1所示。

计算机论文参考

为满足大规模入侵检测的高吞吐、低延迟需求,本系统采用Python语言构建高性能后端架构。Python拥有丰富的网络开发框架和异步支持,使系统在保证开发效率的同时提升并发性能。为了提高了吞吐量并降低了响应延迟,后端采用基于ASGI(Asynchronous Server Gateway Interface)的事件驱动模型的现代异步Web框架。

数据库的选型对系统性能和扩展性起着决定性作用。在本系统设计中,本研究对关系型数据库PostgreSQL与文档型NoSQL数据库MongoDB进行了详细评估。PostgreSQL以其严格的ACID特性和对复杂查询的支持,在存储结构化日志数据和进行关联分析方面表现优异;同时,它对JSON字段的支持在一定程度上提供了数据存储的灵活性。相对而言,MongoDB以灵活的文档模式著称,便于水平扩展,尤其适合存储海量非结构化日志数据,并能迅速执行简单的查询计数操作。文献比较显示,两者在不同操作场景下各有优势:例如,PostgreSQL在带索引的查询上通常具有更高的速度,而MongoDB在返回大型数据集的计数统计时更为高效。

............................

第6章 总结与展望

6.1 论文总结

本文提出了一种基于时间卷积网络与SE模块(TCNSE)的网络入侵检测模型。与传统入侵检测模型相比,TCNSE模型更为轻量,仅需利用CIC-IDS 2018数据集中80多个特征中的20个关键特征,即可实现优异的检测性能。具体来说,本文在数据预处理阶段详细描述了数据清洗、特征选择以及类别不平衡处理的各项步骤,并证明这些预处理措施能够显著提升模型的检测效果。

首先,本文设计并实现了一种集成特征选择算法,该算法结合了多种特征选择方法,通过加权评分机制筛选出最具 别力的20个特征。这一方法不仅在有效降低特征数量、减少计算复杂度的同时,还保持甚至提升了模型性能,从而显著缩短了训练和推理时间。其次,TCNSE模型采用了时间卷积网络(TCN)与Squeeze-and-Excitation(SE)模块相结合的策略,充分挖掘了时序特征以及各通道之间的关联性,从而增强了模型对复杂入侵行为的识别能力。实验结果表明,TCNSE模型在CIC-IDS 2018数据集上表现优异,准确率达98.4%,精确率达到99.4%,召回率为98.7%,F1分数则高达99.1%。

本研究着重考虑了模型的实际部署。TCNSE模型成功部署于树莓派5和Jetson Xavier NX等边缘设备 ,并通过ONNX优化技术 ,展现了低资源占用、毫秒级检测延迟及高能效的特性(如Jetson Xavier NX上功耗约4.4W) ,验证了其在物联网等真实场景实时检测的可行性。

为实现理论成果的转化,本文设计并实现了一套完整的网络入侵检测系统 。该系统采用前后端分离架构,后端基于Python异步框架与PostgreSQL数据库(辅以Redis缓存) ,前端采用Vue构建 。系统整合了数据处理、实时检测、可视化、威胁IP管理、告警及日志管理等功能模块 ,提供了强大的网络安全管理支持。

参考文献(略)