本文是一篇计算机论文,本文主要围绕工业控制欺骗防御体系的两个关键问题开展研究,包括:攻击者潜在攻击行为的诱捕以及潜在攻击行为的判定。前者通过提出一种基于虚拟化的欺骗装置构建技术解决,后者通过对工业生产数据的异常检测来实现。

第一章 绪论

1.1研究背景及意义

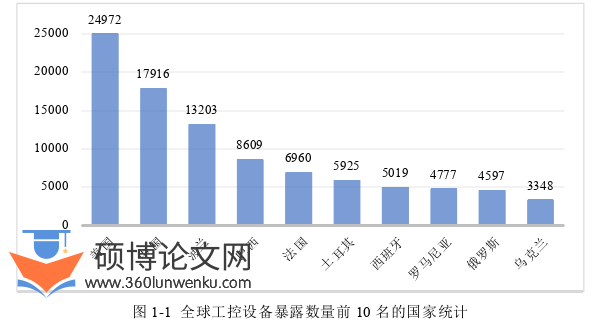

在“中国制造2025”、德国“工业4.0”、美国“工业互联网”等国家战略推动下,工业领域与信息技术领域的加速融合,使得原本自成一体的工业控制系统从封闭走向开放、从单机走向互联、从自动化走向智能化[1]。图1-1统计了2022年全球工控设备暴露数量前10名的国家,数据源于东北大学“谛听”团队公布的《2022年工业控制网络安全态势白皮书》。工业控制系统((Industrial Control Systems, ICS)是指对流程工业中的生产过程进行控制和监控的业务流程管理系统,确保工业基础设施自动化运行。物联网、云计算等新兴信息技术赋能石油化工等流程工业,极大地提高了它们的可靠性、可拓展性、远程连接及管理能力。然而,工业控制系统的智能化和数字化滋生了大量安全隐患。一方面,随着ICS与互联网频繁的信息交互,原本存在于IT(Information Technology,信息技术)系统的漏洞被带入到OT(Operational Technology,运营技术)系统中,这导致IT中的网络攻击出现在工业控制系统中[2]。另一方面,工业控制系统在设计之初大多只采用物理隔离来保证生产过程的稳定和高效,较少考虑信息安全,包括使用明文传输的工控协议,缺少身份认证的支持,不符合安全规范的产品生命周期管理[3]。近年来工业软件和操作系统漏洞频发[4],安全更新和补丁正在成为老旧工业设备的严重问题[5],这为网络上的黑客们带来大量攻击机会,因此工业控制系统正面临严峻的挑战。

计算机论文怎么写

...............................

1.2国内外研究现状

攻击者可以利用各种漏洞攻击系统,为了发现和识别潜在攻击者,可以使用主动欺骗防御技术来引诱攻击者攻击,从而识别攻击者的攻击手段和意图。工业领域的网络欺骗防御技术起源于二十一世纪初,工控蜜罐不同于传统的IT蜜罐,它支持工控协议的仿真,利用虚拟仿真技术可以伪装模拟工业设备和工业控制系统,欺骗引诱潜在的攻击者与工控蜜罐交互,从而监视并记录攻击者的攻击行为,分析攻击动机和目的,甚至溯源攻击者的真实身份。多个蜜罐可以组成一个蜜网,蜜罐和蜜网对发现工控网络中的恶意行为至关重要,工控蜜罐对攻击的分析结果可以补充到防火墙、入侵检测系统等安全防御技术,形成很好的互补。

目前的开源工控蜜罐较少,这里主要介绍有代表性的SCADA HoneyNet、Conpot和XPOT蜜罐。关于工控蜜罐的研究最早可追溯到2004年思科的“SCADA HoneyNet”项目[10],它是一种低交互的模拟工控设备简单通信的蜜网;Pothamsetty和Franz基于IT中的开源蜜罐框架Honeyd[11],模拟运行在可编程逻辑控制器(Programmable Logic Controller, PLC)上的Modbus/TCP、FTP、Telnet和HTTP服务,有助于SCADA系统研究员更好地了解控制组件面临的潜在风险。2013年面世的ICS 蜜罐 Conpot[12]是迄今为止最受欢迎的工控蜜罐,它支持常用工控协议如楼宇自动化和控制网络 (BACnet)、EtherNet/IP、Modbus、S7comm等,还支持HTTP、FTP、SNMP、智能平台管理接口(IPMI) 和TFTP。同时,它为西门子S7类型的PLC、Guardian AST储罐监控系统提供了仿真模板。Lau等人[13]设计了一款仿真西门子S7-300 PLC的XPOT蜜罐,不同于一些蜜罐仅使用工控协议通信来仿真工控设备,它支持攻击者编译、解释和加载PLC程序。除了使用高级语言开发的ICS蜜罐,也有专门使用网络仿真器(如IMUNES网络模拟器[14]、IED仿真器SoftGrid)或使用真实设备用于引诱攻击者。

.............................

第二章 相关研究

2.1工业控制系统架构及安全现状

工业控制系统是石油、化工、电力、供水、交通等关系国家关键基础产业生产系统的神经中枢。工业控制系统作为业务流程的管控系统,是工业自动化和智能化的关键,需确保这些关键基础设施的自动化运行、过程控制与监控。在工业领域中运用的典型工业控制系统及设备主要包括数据采集与监控系统(Supervisory Control and Data Acquisition, SCADA)、分布式控制系统(Distributed Control Systems, DCS)、可编程逻辑控制器、远程终端单元(Remote Terminal Unit, RTU)、人机交互界面设备(Human Machine Interface, HMI),以及确保各组件通信的工控协议。

计算机论文怎么写

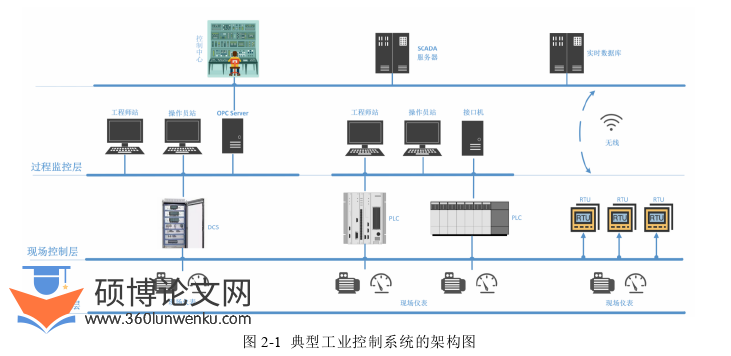

如图2-1所示,工业控制系统从上到下共分为3个层级,依次为过程监控层、现场控制层和物理(现场)设备层[26]。过程监控层主要包括SCADA 系统、DCS 系统、OPC服务器、历史数据服务器、人机界面(HMI)又称为操作员站和工程师站等,该层用于对现场的生产过程和生产状态进行集中监控,HMI是控制室内SCADA系统的显示屏,操作人员通过观察HMI显示的信息整体把控企业的生产状况。现场控制层主要包括PLC、DCS控制器等控制设备,接收来自物理设备层中传感器、智能仪表等采集等数据,根据控制程序的设定反馈给阀门、电机等执行器,完成对各执行设备进行控制。物理设备层主要包括各类传感器、变送器、智能仪表与执行器,其作用是采集生产现场设备的各类物理变量(如温度、传动带速度、电机转速等),以及接收并执行现场控制层下发的控制指令。各级之间和内部的通信涉及到工业控制协议、现场总线及工业以太网等接口技术。过程监控层和现场控制层的设备通过带有防火墙的网关进行通信,现场控制层中的各种控制器基本上采用实时操作系统以确保通信的实时性,而过程监控层的工作员站和HMI等工业主机则使用通用操作系统,如Linux、Windows等。

...............................

2.2工业领域的虚拟化技术研究

近年来随着全球工控安全事件的频繁发生,亟需构建ICS安全仿真平台以满足网络攻防演练、引诱潜在攻击者攻击使其暴露自己等需求。因此,在IT领域已经非常普遍的虚拟化技术,被越来越多应用到ICS领域。工业控制系统中操作员站是指装有组态软件的通用计算机,操作系统通常为Windows,历史数据服务器、OPC服务器主要是操作系统为Linux的通用计算机。最复杂的是来自不同供应商的工业控制器如PLC、DCS。这些工业控制器大多是基于特定工作场景而定制,并配有专用的嵌入式系统软件和组态软件。模拟真实系统包括:模拟工业控制设备、PLC应用程序和通信协议以及现场曾的过程数据,最后通过网络虚拟化技术将这些组件连接构建仿真的工控系统。

使用硬件虚拟化技术,可以在通用通用计算机上创建虚拟化环境,模拟 PLC 设备的运行,虚拟化环境可以与真实的硬件设备类似,包括模拟 PLC 的输入输出、模拟各种信号和状态、模拟实时控制和响应等。硬件虚拟化技术是一种用于支持虚拟化的硬件技术,可以扩展 CPU 指令集和增强硬件虚拟化支持,常见的硬件虚拟化技术包括 Intel 的 VT-x 和 AMD 的 AMD-V 等。

同时,为了在同一台计算机上同时运行多个 PLC 仿真环境,Hypervisor 可以提供更好的隔离和资源管理功能,可以避免不同虚拟环境之间的干扰和资源争用。Hypervisor是一种运行在基础物理服务器和操作系统之间的中间软件层,可允许多个操作系统和应用共享硬件。根据Hypervisor所处层次的不同和Guest OS对硬件资源的不同使用方式,Hypervisor的架构分为两种:Type 1 Hypervisor(图2-3(a))和Type 2 Hypervisor(图2-3(b))。Type 1 Hypervisor直接运行在物理硬件上的虚拟化层,不依赖于操作系统或其他软件作为中介。Type 2 Hypervisor运行在一个操作系统上,操作系统负责管理硬件资源,它使用操作系统提供的资源来创建和管理虚拟机。前者更加高效和安全,适用于需要高性能和安全性的企业级虚拟化环境。而后者更加灵活,适用于个人或小型企业的虚拟化需求。

...............................

第三章 基于虚拟化的欺骗装置构建技术 ............................ 21

3.1 动机与目标 ............................... 21

3.2 欺骗防御模型的异构架构设计 ......................... 22

第四章 基于欺骗装置的工业控制异常检测技术 ....................... 39

4.1 动机与目标 ........................... 39

4.2 异常检测的架构设计 .................... 40

第五章 工程实现与技术验证 ........................ 55

5.1 欺骗防御系统仿真场景............................... 55

5.2 欺骗防御系统实现 ........................................ 57

第五章 工程实现与技术验证

5.1 欺骗防御系统仿真场景

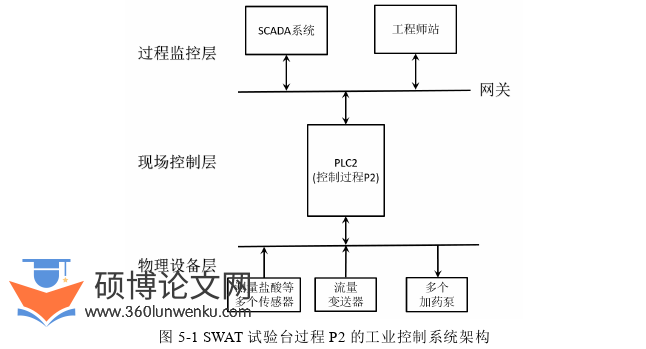

SWAT试验台是一种典型的水处理厂,本章主要模拟该试验台针对过程P2的控制系统,过程P2通过盐酸、次氯酸钠和氯化钠三种化学试剂对自来水进行处理,此过程是保证水卫生质量的关键。首先,根据传感器测量自来水的卫生质量情况和流量大小、测量不同化学试剂的浓度,将传感器数据通过有线或无线链路传输到控制器PLC,由PLC根据规则决定是否加化学试剂以及加多少化学试剂,通过控制加药泵执行器的开关状态进行水处理,整个水处理过程P2的状态可以通过网关传输给SCADA系统进行监控,工作员站可以对PLC程序进行编写和更新并下发给PLC以控制过程P2。针对水处理过程P2的工业控制系统架构如图5-1所示。

计算机论文参考

...........................

第六章 总结与展望

6.1总结

本主要探讨了传统工业控制系统在工业互联网时代面临的安全威胁,基于欺骗防御的思想研究如何提升工业控制系统对高隐蔽未知威胁的感知能力。随着工业领域的高级网络攻击事件频繁发生以及攻击手法结合社会工程学等变得愈发复杂,传统蜜罐技术主要针对大规模影响范围的非定向攻击,容易被攻击者识别,无法引诱欺骗潜在攻击行为。本文主要围绕工业控制欺骗防御体系的两个关键问题开展研究,包括:攻击者潜在攻击行为的诱捕以及潜在攻击行为的判定。前者通过提出一种基于虚拟化的欺骗装置构建技术解决,后者通过对工业生产数据的异常检测来实现。本文的研究内容及创新点包括如下几个部分:

(1)提出了一种基于虚拟化的欺骗装置构建技术及其实现架构,该模型在典型的工业控制OT网络架构中增设了陷阱模块和检测模块。该方案基于Xvisor在通用计算平台上集成虚拟PLC、工程师站等多种工业主机仿真工业控制系统构成欺骗防御系统,该虚拟环境作为陷阱模块,使用虚拟化PLC对控制行为进行仿真,并结合其他工业主机构建的高仿真工控场景用于诱发攻击者的潜在攻击行为。

(2)提出了一种基于Xvisor和OpenPLC来仿真工业控制器PLC的虚拟化PLC方案,可基于通用计算平台和容器环境,在OT网络中,按需部署多台控制装置作为欺骗诱捕设备。通过部署虚拟化PLC设备来仿真工业控制装置的交互协议和控制行为,利用与物理PLC相似的交互行为引诱潜在攻击者对目标系统发起攻击,从而将潜在的未知攻击转变为已知攻击。

(3)设计了基于欺骗装置的工业生产数据异常检测方法,用于对工业生产数据进行异常分析以判定控制行为是否存在异常。提出了一种基于LSTM与XGBoost混合模型的检测方法,将其作为欺骗防御模型的异常检测模块,与陷阱模块相互配合,实现了工业控制OT网络的主动防御能力。

参考文献(略)