本文是一篇软件工程论文,本文提出了一个实现属性撤销的部分策略隐藏属性基加密方案,并命名为AR-PPH-ABE。方案在具体的智能医疗场景中依托于属性级别的可撤销和策略隐藏实现了细粒度的访问控制。

第一章 绪论

1.1 研究背景及意义

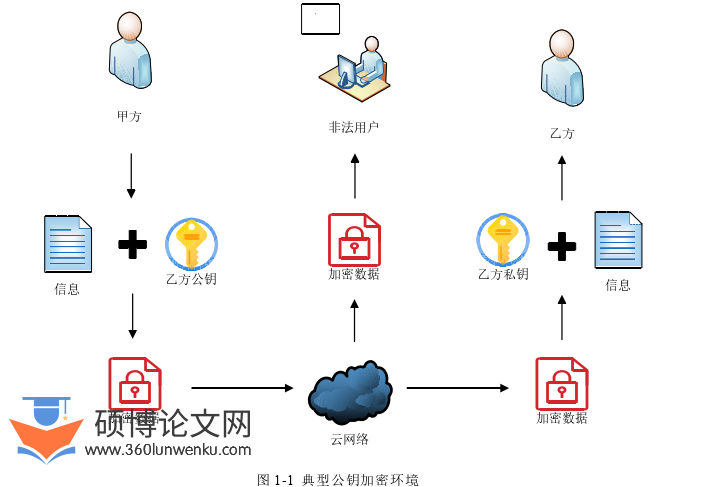

自云计算概念在中国落地以来,一批又一批互联网和IT行业从业者关注云计算,尝试成果转化的同时,也开始进一步深挖云计算相关的可延伸领域。随着我国经济发展和产业转型升级步伐的不断加大,数字化、网络化、智能化的发展趋势正使越来越多的企业在生产经营过程中面临挑战,云计算也迎来巨大发展机遇,融入智能化体系中为中国企业提供了低成本、便捷、高可靠、安全可控的数字化基础设施支撑服务。

随着传统互联网支点逐步向各类支撑数据迁移,数据存储、管理等基础设施发生巨大变化,云计算平台和服务提供商对自身云产品和云平台的安全要求也在快速发展的背景下不断提高;同时,各种应用系统之间通过网络连接,形成庞大而复杂的分布式系统,应用增长迅速,云规模不断扩大。借助于第三方云服务满足需求的同时,为了确保自身数据的安全,必然需要做好应用中某些步骤(如资料上传、资料交换)的安全限制和保护;同时,数据通信也要保持完整可靠。针对云服务安全,其本质要求是,满足个人和企业在更加复杂化的场景下数据的持久交互安全。

密码学,也就是秘密通信。它利用特定的密码技术确保信息传递不被他人察觉,是一门关于信息保密的科学。不管是国外斯巴达人早期在长条纸上写下的塞塔式密码,还是我国古代于诗画中藏的密语,都是用最早的密码学技术来替代、更替的。15世纪佛罗伦萨人发明的圆盘密码和后来的维吉尼亚密码,都是一种加密技术,借助的是置换手段。1949年之前的时间里密码学都还停留在古典密码学的阶段。自1949到1975年,密码形成了运用数学理论和方法分析、设计、检验和评价各种密码系统的新学科,使其安全得到了保障和维护。

软件工程论文怎么写

.........................

1.2 国内外研究现状

1.2.1 属性基加密研究现状

1984年Shamir[2]第一次提出了一个基于身份签名的构想,试图构建一种将个人身份和公共密钥结合起来的签名机制。绑定之后在对签名检验的过程中,就可以将身份属性和公钥对应起来,此处的公钥理所当然被用作使用者的身份令牌。在属性基加密概念和方案形成之前,谓语加密分支中使用较广的就是身份基加密体制。Boneh等人[3][4]在Shamir的签名方案构想基础上,于2001年创新性地应用双线性映射构建出首个完整的身份基加密(Identity-based Encryption,IBE)方案。值得注意的是构造中用到了名为私钥生成器的实体,用以确定哪些用户可以进行解密操作,但不同的是该实体是私钥的生成者,同可信的第三方,也就是公钥的管理者区分开来。2001年,通过进一步研究,Boneh和Boyen[5]给出一种可证明的适应安全性IBE方案,值得注意的是该方案在标准模型下是选择安全的;紧接着,Boneh等人[6]根据自身已有成果形成另一份完整的IBE方案,虽然实现了完全安全构造,但是实际运行条件下速度完全不占优势;在2005年,模糊身份基加密方案(Fuzzy Identity-Based Encryption,FIBE)由Sahai和Waters[9]提出,该方案中明确阐述了FIBE的两种构造手段;在2006年,Gentry等人[8]在对上述所有问题都进行解答的同时完善并提出一种更高效的IBE构造方式。

2005年,Waters[7]尝试将更多的公共参数进行初始化设置,实现了一个相比于Boenh等人方案更加高效的IBE算法,并且方案为全安全;同时,也正是这篇文章中提出基于属性加密的构想,尝试与IBE方法进行界定。紧接着,2006年Goyal等人[10]在文章中给出了首个密钥策略的ABE方案(Key-Policy Attribute-Based Encryption,KP-ABE),该方案的密文文本与属性相关。Bethencourt等人[11]在2007年首先提出了密文策略的属性基加密方案(Ciphertext-Policy Attribute-Based Encryption,CP-ABE),由加密数据的一方指定可以进行解密的角色,也更加符合现实应用中数据拥有方进行控制的要求。要获取对应数据就必须满足CP-ABE规定的访问策略,只有当某人具备解密能力且自身属性恰好满足加密阶段嵌入的访问策略时才可以借助使用密钥从密文中获得信息。

..............................

第二章 相关理论与技术基础

2.1 数学基础知识

2.1.3 哈希函数

哈希函数是指一种可以将一个输入变量以任何形式的哈希运算转换成一个特定的哈希数值的功能。由于哈希值的大小往往远小于其输入量也就是说对输入消息进行了压缩的情况下,是无法成功利用哈希值反向推断其输入的。

当计算的两个哈希值(以相同的算法)不相同时,两个哈希值的初始输入也会有所不同。这种特性是哈希函数所固有的,它是具有决定性的。但比如出现两个哈希数值相同这种哈希函数的输入量与输入量并非一一相应的情况下,就有很大的概率会产生Hash冲突,所以哈希输入数值是否相同并不好说。一个哈希函数,通过对某些数据进行处理得到一个Hash之后对Hash输入进行局部修改,得到的哈希结果与这个哈希运算的原结果是完全不一样的。

....................

2.2 访问控制结构

2.2.2 访问树结构

定义2.2 访问树结构[11]:访问树结构可以看作是在访问树上由(t,n)门限进一步扩展得到的一种访问结构。将一棵访问树表示为T并且T上的结点按类型划分为分为叶子结点(leafNode)和非叶子结点。非叶子结点x与所有孩子节点的连接关系用一个(,)x xk num门限结构表示。当1xk=时,该结点表示或门。当x xk =num时,该结点表示与门;否则其为门限。各叶子结点表示某一属性。借助attr(x),parent(x),index(x)三个函数来对应T。把结点x对应的属性通过attr(x)索引出来;把节点x所对应的的父结点通过parent(x)索引出来;把节点x在其父结点中的一个索引排序值通过index(x)索引出来。

随机预言机(Random Oracle Model,ROM)作为一种理想的Hash将一个真实的、具有一致性、不确定性的输出返回交给任意的输入用以进行预测的实现。但是,这个预测流程在每一次重复向同一输入提交返还结果时那么其响应方式必定是一样的;也就是说,这个理想化的Hash成功将可选范围内的可能输入和输出进行一一映射的一种功能实现。

在实际的证明过程中,对于ROM将根据以下步骤予以论证:

(1)在选择合适的数学难解性问题并形式化地定义方案的安全性后并假定敌手A能在多项式时间内进行问题破解,从而获得有价值的信息,需要注意的是,A必须在某种程度上具备一定优势;

(2)构建模拟器Emu,对于敌手A,他不能把模拟器Emu和实际环境区别开来。任何敌手A提出来的预言询问,模拟器Emu都有能力回答;

(3)对于随机预言机模型拟定模拟器Emu将一个数学难解性问题的实例转化为A所在的模拟环境中,而Emu为了使得A相信自己并进行安全攻防博弈需要回答A提出的任何询问。在方案设计阶段,ROM会把Hash函数看作是理想的随机函数以便让A可以发起对ROM的询问从而得到一个Hash值。最终Emu可以根据ROM的输出结果利用与A的交互博弈来解决数学难解性问题。

.............................

第三章 支持属性撤销的部分策略隐藏的属性基加密方案 ····························· 24

3.1 引言·································· 24

3.2 系统模型 ··························· 25

3.3 形式化定义 ························· 26

第四章 支持外包解密的可追溯属性基加密方案 ······················ 41

4.1 引言··························· 41

4.2 系统模型 ······························ 42

4.3 形式化定义 ······················ 43

第五章 结束语 ························· 59

5.1 本文总结 ····································· 59

5.2 后续工作展望 ························· 59

第四章 支持外包解密的可追溯属性基加密方案

4.1 引言

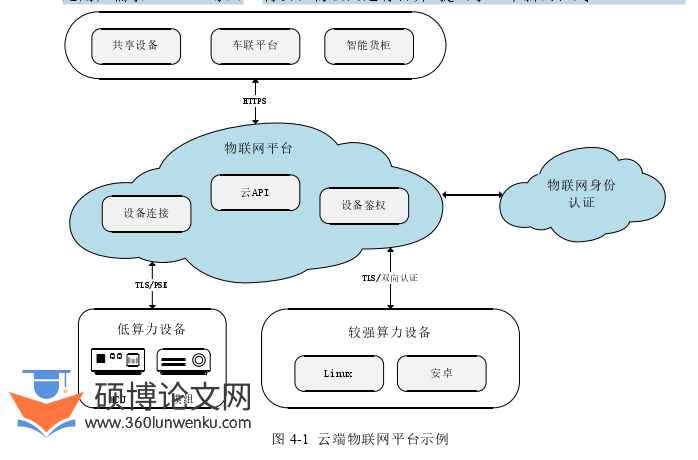

上一章所提的AR-PPH-ABE方案主要针对医疗物联网的场景下的信息安全问题,更加侧重于方案的安全性,在效率上做出了一定牺牲。但是在类似于车联网应用场景下,直接将该方案进行迁移的话,因为终端设备的计算能力有限,自身的防御也比较弱,有可能受到攻击失效,针对这个问题需要更加侧重方案的效率。因此,在策略隐藏方案的基础上借助于外包技术提升方案效率,以及结合追溯技术解决密钥泄露问题具有一定的研究价值。

物联网[59]作为新兴技术发展迭代过程中的一部分,本质上是指通过各种信息传感设备,按约定的协议和标准实现对物品的智能化识别、感知、互联互通和分析处理。“云平台”采用分布式数据存储和运算模式并利用网络将计算资源和数据以服务方式提供给用户使用,方便对应企业或个人快速调用应用接口,加强信息沟通以及提供技术支撑,可以解决企业或个人信息沟通不畅所带来的问题,可以更好地满足用户需求。Alessio等人[60]将云和物联网进行合并,提出了一个新的范式CloudIoT。

软件工程论文参考

.........................

第五章 结束语

5.1 本文总结

属性基加密体制自从被引入后就引起了国内学者和研究人员的广泛重视并尝试进行具体方案构造。目前,用户对数据的需求不再局限于实际的云存储服务场景中的“存储”层面,同时也希望单个用户提供的数据能被多位使用者共用。区别于公钥体制中针对用户形成特定密文,属性基加密中无需多次执行加密操作。然而,传统的属性基加密方案存在访问控制策略暴漏敏感信息、安全性不足以及计算效率低下等问题,而属性基加密方案能否应用的关键,是在计算资源有限的物联网平台上能否高效执行算法。此外,针对系统中用户的退出和加入操作带来的身份失效问题,以用户的状态变更来解决权限动态变化的问题从而达到撤销目的,以丰富属性基加密体制在现实中的应用场景。针对以上问题本论文在策略隐藏的属性基加密技术,外包计算技术,属性撤销技术和用户追踪方法的基础之上,对以上问题展开了全面的探讨并获得了以下的成果:

本文提出了一个实现属性撤销的部分策略隐藏属性基加密方案,并命名为AR-PPH-ABE。方案在具体的智能医疗场景中依托于属性级别的可撤销和策略隐藏实现了细粒度的访问控制。此外,在系统初始化时不需要预先设定属性集合或访问策略中的属性和属性数量,从而保证了方案的拓展性,所提方案不受限制。AR-PPH-ABE方案的理论分析和实验结果显示,在智能医疗的场景下,这一方案是可行的。

本文提出了一个支持外包解密的可追溯属性基加密方案,并命名为ODST-CP-ABE,在构造和实现时尽量提高效率又保证好安全性。部分解密任务外包采用素数阶双线性群和外包计算的技术,使得用户在物联网环境下解密的开销大大减少。考虑到个人密钥的滥用和泄露以及不诚实属性机构参与密钥泄露的情况,引入了可追溯的手段来改进方案。该方案在物联网云平台的场景下,从理论分析和实验结果来看ODST-CP-ABE方案是可行的。

参考文献(略)