本文是一篇软件工程硕士论文,本研究算法应用于云存储。加强了云存储的安全性,为云存储的发展带来了新的机遇。在方案的安全性分析后,本文还进一步通过利用 JPBC 库进行模拟实验,根据实验结果可以看出,方案确实能以较高的效率,较低的耗能完成加密搜索过程。

第 1 章 绪论

1.1 研究背景及意义

如今,云计算(Cloud Computing)已逐渐渗透进人们生活的方方面面,工业领域,医疗领域,政府工作领域无不都有它的身影。云计算的优点不胜枚举,面对庞大复杂的大数据[1],其作为一种分布式计算,极大地提高了数据的处理效率,而其分支云存储(Cloud Storage),也为大数据提供了收容之所,实现了大数据的存储,为数据共享提供了基础。据公开资料显示,我国云计算产业规模在 2018年度已达到 962.8 亿元,同比增长 39.2%。随着“新基建”的逐渐落地[2],到 2021年,我国云计算产业规模有望突破 2000 亿元,相比 2018 年可翻一番。

云计算的发展可谓方兴未艾,作为其应用形式之一的云存储发展也势不可挡。在生活中,我们也接触了许多提供云存储服务的产品,例如百度云、腾讯云、天翼云等等。这些服务确实为我们的工作,学习提供了很多便利,带来了很多好处。与此同时,各种各样的问题也层出不穷,尤为突出的就是安全问题。近年来,云泄露事件屡见不鲜,例如,中国铁路官方购票 APP——铁路 12306 存储在第三方平台的用户隐私资料被泄露甚至被兜售;英国上千万儿童的包含其详细地址信息的个人隐私数据被泄露;甚至在疫情期间,青岛某医院的多名医患信息被流出等。根据 CNCERT 提供的《2020 年上半年我国互联网网络安全监测数据分析报告》,其中第五部分关于云平台安全中的内容分析指出,目前我国的云平台安全形式仍然十分严峻,云平台安全事件还是占有很大一部分比例。云存储信息泄露事件接二连三的发生,带来的不仅仅是隐私的泄露,而是个人可能因信息泄露受到电信诈骗而失去宝贵生命;企业因信息泄露可能导致的数据资产的严重损失,关系着企业发展的生死存亡;国家因安全机密的泄露导致国家利益受损,关系着国家的发展与国际地位。综上所述,云存储信息泄露所带来的后果是可怕的,是我们可能难以承受的,因此,提高云存储的安全性迫在眉睫!

................................

1.2 国内外研究现状

为了提高存储在云上的数据的安全性,同时实现使用关键字搜索的功能,许多密码学研究专家提出了可搜索加密(Searchable Encryption,SE)技术。基于流密码的研究背景与成果,Song 等人开创性地提出了可搜索对称加密(Searchable Symmetric Encryption,SSE)[3]这一算法。但是,该算法还是有不少的问题。其中两个问题是:首先,基于对称加密的算法都有密钥分配难的缺点。不但如此,SSE 方案还无法抵抗统计攻击,因为攻击者可以基于关键词的使用次数来统计关键词使用频率,并使用统计频率很高的常用关键词对关键词密文进行攻击。为了避免此问题,提高安全性,一些学者引入了[4][5][6]这几种新的 SSE 方案,如正排/倒排索引 SSE 方案,多模式 SSE 方案等,这些方案对于检索效率都有相应的提高。然而,这些 SSE 方案中,由于是基于对称加密算法,安全性不高的问题仍然存在,且加密与解密是使用同一密钥,只有持有相应私钥的用户才允许搜索和解密加密的数据。它相当于个人存储加密系统。该模型可能不能满足灵活的数据共享需求(在持有不同密钥的不同用户之间),应用场景十分有限。

为了解决上述问题,Boneh 等人在文献[7]中提出了一个新的想法:基于公钥密码体制的关键词加密搜索方法(Public Key Encryption with Keyword Search,PEKS),即可搜索非对称加密,这样很好的弥补了 SSE 的不足。根据上述想法,Boneh 设计出了 BDOP-PEKS 方案[8],并且利用了 BDH(Bilinear Diffie-Hellman)这个数学困难问题证明了 BDOP-PEKS 方案的安全性。该方案以电子邮件系统为应用场景,工作原理如下:邮件发送方想通过安全性无法保障的服务器向邮件接收方发送一封电子邮件,该邮件已经提取了内容关键词。并要求服务器基于该关键词将邮件发送给邮件接收方,电子邮件的内容和其相关关键词等信息是保密的。为了达到这个目的,首先,发送方使用传统的加密技术如 RSA 算法加密他的电子邮件 E ,并使用 BDOP-PEKS 方案加密 E 中的所有关键字 w 。接着,完成上述步骤后,发送方将 Enc( E )和 PEKS( w )上传到云服务器中。接收方使用其私钥生成一个他要接收邮件的关键字'w 的陷门'wT 并发送给服务器,此时,服务器可以通过接收到得信息进行验证测试,测试是否'w =w 。如果成立,它将把与搜索关键词相对应的电子邮件返回给接收方。近年来,相关 PEKS 方案[9][10][11][12]相继被提出。然而,在这些方案中,搜索困难程度与每个文档中加密关键词的数量成线性关系。此外,安全传输陷门的必要条件是在一个安全通道内,否则对于外部攻击者来说,可以轻易拦截接收方发送出的陷门,并对该陷门进行关键词猜测与验证,即这类方案难以抵抗外部关键词猜测攻击(Outside Keyword Guessing Attack,OKGA)。但通常来说,构建安全信道代价高昂,也不存在绝对的安全信道。

.................................

第 2 章 预备知识介绍

2.1 双线性映射及复杂数学问题

2.1.1 复杂数学问题

当前,存在一些复杂数学难题,在正向计算时,能够比较容易的计算出相应的结果,但是问题的反推变得十分困难甚至无法进行逆运算。正是由于这些问题的逆运算难以进行,目前很多密码学者在分析密码算法的安全性能时,都会基于相应的数学复杂问题予以证明。这些数学困难问题都被视为在一定的条件下,多项式时间内无法得出答案的难题。本论文提出的方案的安全性证明也是如此。要基于数学困难性问题,把对方案的密钥攻击看作是解决一个数学复杂问题,证明最后数学复杂问题被破解,就说明方案密钥被攻破,方案是不安全的。然而,目前数学困难问题公认为不可能解决的问题,因此反推证明方案的密钥无法破解,方案是安全的。本文是基于以下列出的数学困难问题(不同方案不同模型之间所涉及的数学困难问题会有所不同)进行方案安全性验证的:

定义 2.2:离散对数问题(Discrete Logarithm Problem,DLP):随机给定一个组 (P,aP) ,其中*qa Z ,并且 a 是未知的,该问题的目标就是计算出 a 的值。

软件工程硕士论文参考

...........................

2.2 可搜索加密简介

2.2.1 对称/非对称可搜索加密

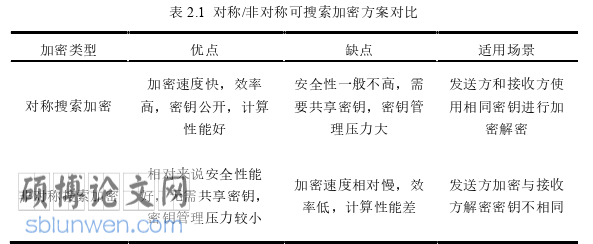

对称/非对称可搜索加密是基于传统密码体制而分类的。下列表格分别对两种加密技术的优缺点进行了对比总结。

软件工程硕士论文怎么写

对称/非对称可搜索加密算法在性能方面,都有可取之处,也有一定的缺点,所适合的应用场景也不同。和传统密码体制一样,对称可搜索加密指的是数据所有者加密上传数据使用的密钥与数据获取者生成陷门的密钥是同一把。而非对称可搜索加密方案中的密钥是两把不同的。本文采用的是非对称可搜索加密的技术,也可称为公钥搜索加密技术。

2.2.2 服务器参与/不参与可搜索加密

p 里的服务器是否参与意思是数据所有者在数据上传至云服务器之前,加密数据和关键词时,是否有服务器公钥的参与,在服务器进行关键词与陷门搜索匹配阶段,是否有服务器私钥的参与。在有指定服务器参与的可搜索加密方案中,在云服务器进行检索时,必须使用其私钥,私钥是保密的,所以有指定服务器的方案可以抵抗外部攻击者发起的攻击。但是,这种方案忽略了云服务器(内部攻击者)也有搞破坏的风险。

事实上,这些方案不能抵抗内部/外部的攻击的根本原因在于,存在关键词密文是可以伪造的漏洞,加密关键词的是公钥,是公共的。攻击者利用这一点发起了攻击。因此,本文针对这一点,采用了搜索加密认证的方式进行,即在数据加密时,不仅使用数据所有者的公钥进行加密,同时其私钥进行认证,且本文没有指定服务器的参与。至此,本文提出的方案可以抵抗内部/外部的关键词猜测攻击。

.........................

第 3 章 可搜索加密认证方案研究 ................................... 15

3.1 系统模型 .......................................... 15

3.2 通用模型 ....................................... 16

第 4 章 可搜索加密认证方案云存储环境下的应用 ......................... 30

4.1 具体方案描述 ........................ 30

4.1.1 系统初始化 ..................................... 31

4.1.2 用户注册及密钥生成 ......................... 31

第 5 章 总结与展望 ........................................ 50

5.1 工作总结 ........................................... 50

5.2 未来展望 ........................... 51

第 4 章 可搜索加密认证方案云存储环境下的应用

4.1 具体方案描述

该小节主要介绍可搜索加密认证方案在云存储环境下的具体实现步骤,首先通过系统初始化,设置不同的用户环境,得到不同的系统参数以及系统密钥,并将系统参数以及系统主公钥公开。接着通过用户注册进行用户身份验证以及获取用户的密钥。最后数据所有者用户利用本文出的搜索认证加密算法将文件及其关键词进行加密后上传至云服务器中。数据使用者通过生成搜索关键词陷门,并发送给云服务器搜索所需文件,搜索成功就将文件进行下载,失败则提示搜索失败。

在云存储环境下实现可搜索加密认证算法涉及到的实体有:CLC 环境中的数据用户所有方及可信第三方 KGC;PKI 环境中的数据获取(搜索)方及可信的第三方 CA;阿里云服务器(CS)。他们具体的交互过程如下:

(1) 用户注册

用户访问云存储系统需要先注册账号才可以登录系统进行使用,注册账号需要填写用户名、邮箱和密码,以及选择是作为数据发送方还是作为数据接收方,注册成功之后系统自动跳转到登录界面,输入注册好的账号和密码登录云存储系统。

(2) ( )1: ,ACLCUser →KGC Infor ID Request

CLC 环境中的数据所有者向 KGC 提交个人身份信息进行部分密钥的申请,KGC 收到申请之后,根据用户身份生成用户的部分秘密返回给用户。数据所有者根据 KGC 返回的部分密钥及自身生成的部分密钥,完成自己的完整公钥私钥的生成。

(3) ( )2: ,BPKIUser →CA Infor ID Request

PKI 环境中的数据获取者向 CA 提交个人信息 ID 及公钥,CA 收到后,对其发送的公钥进行的验证。

.............................

第 5 章 总结与展望

5.1 工作总结

现在,随着技术的更新,物联网,5G,云计算的出现,数据铺天盖地而来,越来越多,但是在这些技术的帮助下,数据的传输速度变快,传输也愈加频繁,并且摆脱了地理位置、环境的限制。将数据存储在云平台已经成为越来越多人的选择。但是数据存储、传输的安全问题不容小觑,各国也相继出台政策法规维护网络安全。例如美国的《网络安全国家行动计划》,我国在 17 年出台的《中华人民共和国网络安全法》以及今年的《网络安全审查办法》等。网络安全早已上升至国家安全层面。设计相关密码算法进一步保护数据安全已成为越来越多专家学者的研究重点。 在研究生三年时间,主要都是对密码学中加密算法,签密算法的研究。本论文针对数据存储在云服务器中存在的安全问题以及搜索效率问题,提出了一种可搜索加密认证算法

在研究之前,已经有很多学者对这一领域进行探索。从对称加密到公钥加密,从基于公钥基础设施到无证书密码体制,从安全信道传输到不需要使用安全信道,从同一环境到跨域传输等等,每一次的研究都有新的发现与创新。本文就是根据分析目前的发展现状以及前人的研究成果,从跨域及认证两方面入手,对算法进行进一步的深入研究。本文的主要创新点如下:

(1) 提出了一个可搜索加密认证算法。方案与目前存在的大多数方案都不同,该方案在加密过程中,不仅使用了数据获取方的公钥对数据的关键字进行加密,而且还使用了数据所有方的密钥,其作用是对数据的加密进行认证。因为很多算法不能抵抗内部关键词猜测攻击的根本原因在于攻击者可以任意伪造关键词密文。所以如果没有数据所有者的私钥,第三方(例如,狡猾的云服务器)无法加密关键字。即实现了搜索加密认证的安全性与有效性:可抵抗关键词的猜测攻击。

(2) 算法实现了跨域异构。现存的大多数算法的通信双方都是处于同一环境中的,且基于同一系统参数。而根据目前物联网的广泛应用,跨域环境,不同系统参数更符合实际所需。并且对比同类方案,本算法在安全性,计算性能,通信性能都拥有一定的优势。

参考文献(略)